-

[ctf-d] 계속 주시해라!2022/Write-Ups 2022. 7. 5. 15:56

3팀 심유나

Proxy.jpg 파일을 클릭해준다.

이런 사진이 나오고

파일을 다운받는다.

사진이면 항상 스테가노그래피를 확인해본다.

하지만 딱히 큰 소득은 없었다.

속성을 봐도 눈에 띄는 플래그는 없었다.

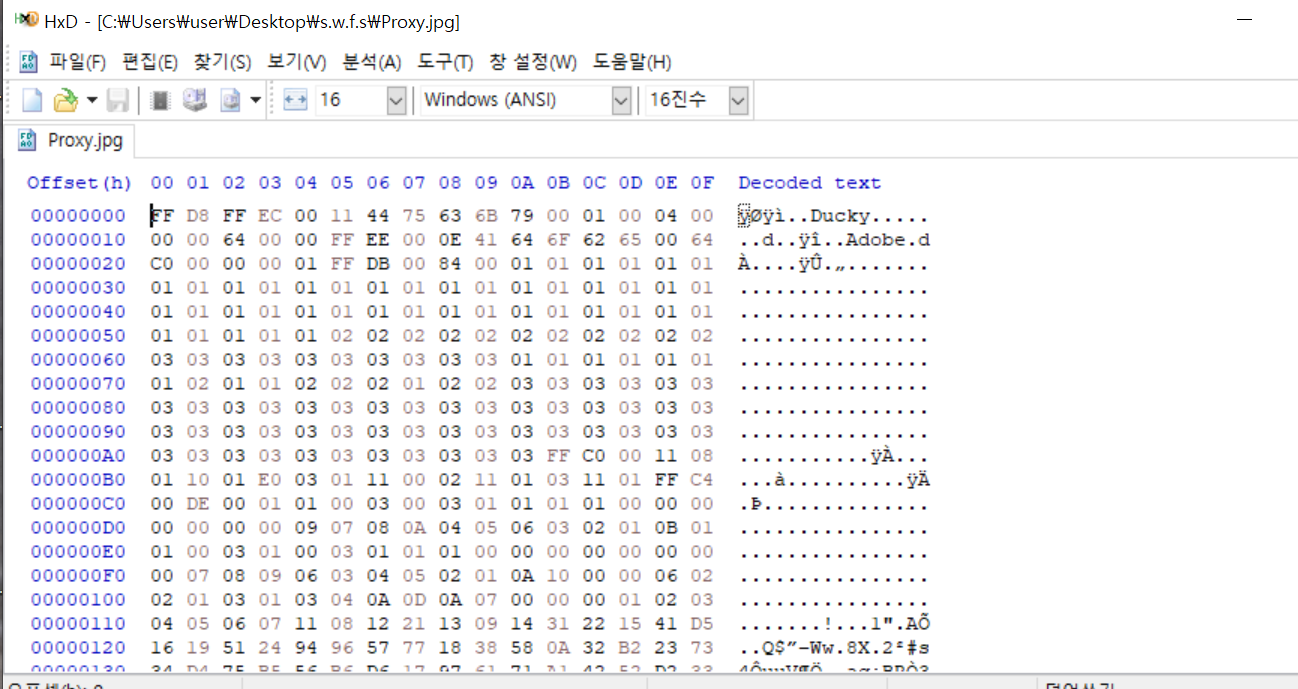

그래서 hxd 에디터로 열어주었고,

jpg 파일의 헤더는 FF D8 FF 이며, 별다른 점은 찾을 수 없었다.

구글링을 해보니 시그니처에 대해 더 자세히 알 수 있었다.

파일의 처음에만 존재하는 파일 포맷도 있고, 마지막에 존재하는 파일 포맷도 있다.

파일의 처음에 있는 시그니처는 헤더(Header) 시그니처,

파일의 마지막에 있는 시그니처는 푸터(Footer or Tailer) 시그니처 라고 한다.

그래서 헤더와 푸터의 시그니처가 다른 경우, 파일에 손상이 있거나 조작된 가능성이 있는 파일이라고 한다.

맨 마지막으로 쭉 스크롤해보니

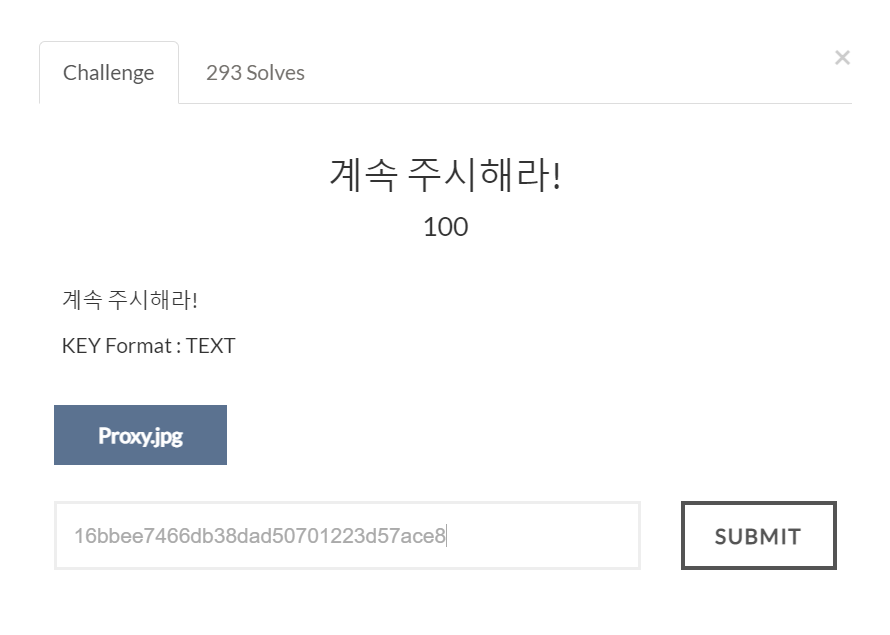

16bbee746db38dad50701223d57ace8 이라는 문자가 눈에 띄었고

복사해서 입력해주니

해결되었다!

'2022 > Write-Ups' 카테고리의 다른 글

[ctf-d] 당신의 친구 Bob은 모의해킹 전문가이다. (0) 2022.07.05 [ctf-d] basics (0) 2022.07.05 [ctf-d] 저희는 디스크 이미지 파일을 찾았습니다. (0) 2022.07.05 [ctf-d] Tommy는 프로그램을 작성했습니다. (0) 2022.07.05 [ctf-d] 거래 조건 알고 있잖아요? (0) 2022.07.05