-

[ctf-d] X 회사의 재정 정보를 훔치기...2022/Write-Ups 2022. 6. 29. 03:01

3팀 김주미

최근 파일 목록, 악성코드 및 로그가 삭제된 상태의 공격당한 파일로부터 도취된 파일의 정보를 밝혀내는 문제.

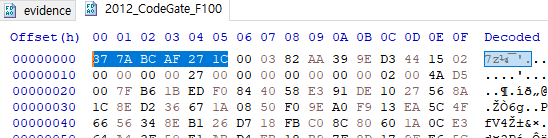

제공받은 파일에는 확장자가 없어서 어떤 파일인지 알 수 없는데 파일 시그니처를 확인해보면 37 7A BC AF 27 1C,

즉 7z 압축 파일인 것을 알 수 있다.

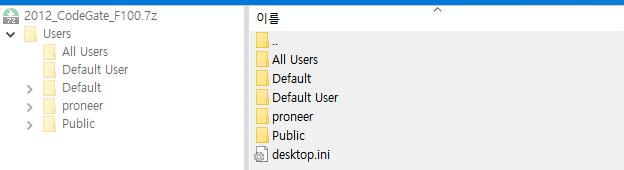

압축을 풀어보면 다음과 같이 윈도우 운영체제의 사용자 폴더가 나온다.

공격받은 파일…이랍시고 사용자 폴더 전체를 제공받은 듯…

공격자가 가장 처음으로 접근한 EXCEL 파일을 찾는 것부터 시작해야 할 것 같다…

\Users\proneer\AppData\Roaming\Microsoft\Excel 경로에 있을 줄 알았는데 빈 디렉토리였다.

찾아보니 윈도우에서는 %AppData%\Microsoft\Windows\Recent에 최근에 사용한 파일 목록이 나타난다고 한다. 하지만 이 경로에서는 공격자가 최근 사용 목록을 삭제해서 기록을 찾을 수 없었다…

원리는 알 수 없지만 \Users\proneer\AppData\Roaming\Microsoft\Office\Recent에서 바로가기를 찾았다. 윈도우에서 문서파일이 실행되면 그 순간에 링크 파일이 생성된다고 한다.

접근한 엑셀 파일은 [Top-Secret]_2011_Financial_deals 인 것 같다. 해당 파일을 열어보려고 해도 원본 파일이 공격당한 상태이기 때문에 열어볼 수 없는데… 이 링크 파일들은 시스템상에서 자동으로 생성되는 메타데이터니까 이러한 메타데이터로부터 데이터를 추출하는 툴이 있지 않을까 생각해서 검색해보았다.

윈도우 링크 파일에서 얻을 수 있는 정보들 목록 : https://secuworld.tistory.com/24

응용 프로그램 실행 분석-바로가기 링크파일 분석

바로가기 링크파일 분석 바로가기 파일(*.lnk), 최근 실행했거나 자주 사용하는 프로그램이나 파일, 폴더 경로에 대한 정보 저장 링크 파일(LNK)이라고도 불리며 영문 명칭은 “Windows Shortcut”, “Sh

secuworld.tistory.com

윈도우 링크 파일을 분석할 수 있는 툴로는 대표적으로 WFA와 LFE가 있는데 이번에는 그 중 WFA를 사용해보았다.

WFA 다운로드 페이지 : https://www.mitec.cz/wfa.html

MiTeC Homepage

www.mitec.cz

WFA에서 [File]-[Analyze Shortcuts] 를 클릭하여 디렉토리 경로를 입력하면 다음과 같이 파일들의 원본 경로, 작성일, 수정일, 최종접근일, 사이즈 등이 나온다.

C:\INSIGHT\Accounting\Confidential\[Top-Secret]_2011_Financial_deals.xlsx|9296

문제에서 제시한 키 포맷에 맞추어 md5로 인코딩하면 다음과 같아진다.

key : d3403b2653dbc16bbe1cfce53a417ab1

사이트별로 값이 다르게 나오던데 해당 사이트 인코딩 값이 정확했다. https://www.md5hashgenerator.com/

MD5 Hash Generator

A tool for creating an MD5 hash from a string. Use this fast, free tool to create an MD5 hash from a string.

www.md5hashgenerator.com

해결~~

'2022 > Write-Ups' 카테고리의 다른 글

[ctf-d] 우리는 이 파일에 플래그를... (0) 2022.06.29 [ctf-d] Find Key(Image) (0) 2022.06.29 [XCZ.kr] Prob 3 (0) 2022.06.28 [ctf-d] 내 친구는 이것이 특별한... (0) 2022.06.28 [ctf-d] Find Key(butterfly) (0) 2022.06.28