-

[suninatas] 21번2022/Write-Ups 2022. 5. 17. 23:20

3팀 김주미

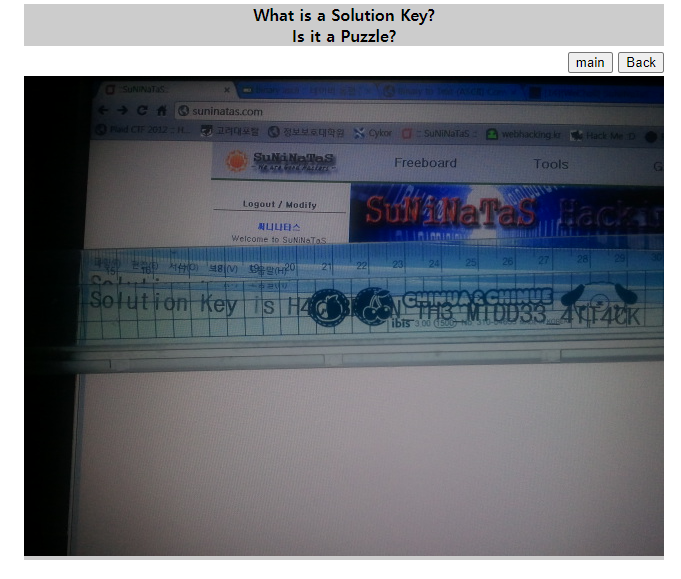

이번 문제는 사진 속의 키를 알아내는 것이다.

제공된 사진에서는 자가 가리고 있어서 키를 알 수가 없다...

속성값을 확인해보아도 이상한 점은 없었다.

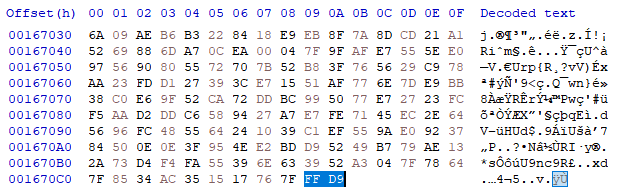

HxD로 열어본 파일 헤더 시그니처도 FF D8 FF E1로 jpg 확장자의 것과 일치하고,

HxD로 열어본 파일 푸터 시그니처도 FF D9로 jpg 확장자의 것과 일치했다.

여기서 푸터 시그니처란?

파일 시그니처는 파일의 시작을 알리는 헤더 시그니처와 끝을 알리는 푸터 시그니처로 나뉜다.

푸터 시그니처는 jpg와 png 확장자만이 갖고 있다.다만 헥스 에디터로 열어봤을 때 과하게 길이가 길다는 점이 좀 이상한 부분이었다...

그래서 한 파일 내부에 다른 파일들을 끼워넣은 건 아닌지 JPG의 헤더 시그니처인 FF D8 FF E1을 검색해보았더니

다음처럼 15개의 검색 결과가 나왔다.

혹시 우연일까 싶어 푸터 시그니처인 FF D9도 검색해보았는데 16개의 검색결과가 나왔다. (하나의 오차가 있지만 대충 비슷한 수...)

그렇다면 아마 15개의 JPG 파일이 들어있는 게 아닌가 하는 추측을 했는데, 이걸 어떻게 분리해야할지...

하던 차에 winhex라는 프로그램을 찾아냈다.

https://www.x-ways.net/winhex/index-m.html

WinHex: Hex Editor & Disk Editor, Computer Forensics & Data Recovery Software

WinHex: Computer Forensics & Data Recovery Software, Hex Editor & Disk Editor Windows XP/2003/Vista/2008/7/8/8.1/2012/10/2016/2019/11, 32 Bit/64 Bit* Apr 11, 2022 WinHex 20.5 Download User manual WinHex is in its core a universal hexadecimal editor, partic

www.x-ways.net

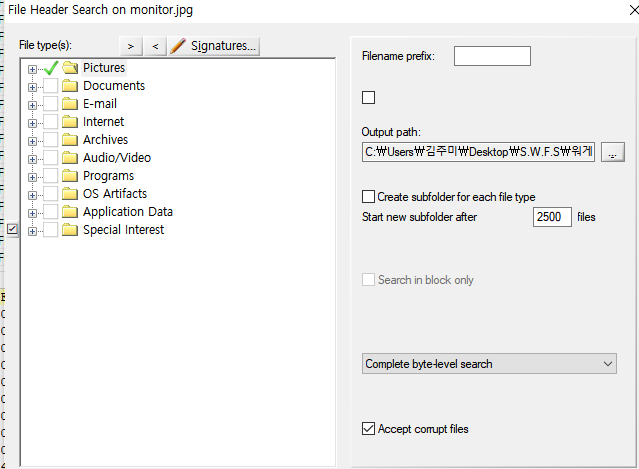

winhex는 파일을 분할 추출할 수 있는 에디터 프로그램이다.

winhex 먼저 파일을 연 뒤 헤더 시그니처인 FF D8을 검색해 목록을 뽑아낸다.

단축키 Ctrl+F 를 사용할 시에 text 검색만 수행되니 Search 창에서 Hex 검색을 사용해야 한다.

[Tools] -> [Disk Tools] -> [File Recovery by Type] 창을 거치면 파일을 분할해낼 수 있는 툴이 실행된다.

파일 타입에서 Pictures을 선택하고, 경로를 지정해준 뒤 오른쪽 하단에서 Complete byte-level search를 선택하면 된다.

참고 : https://moc0.tistory.com/52

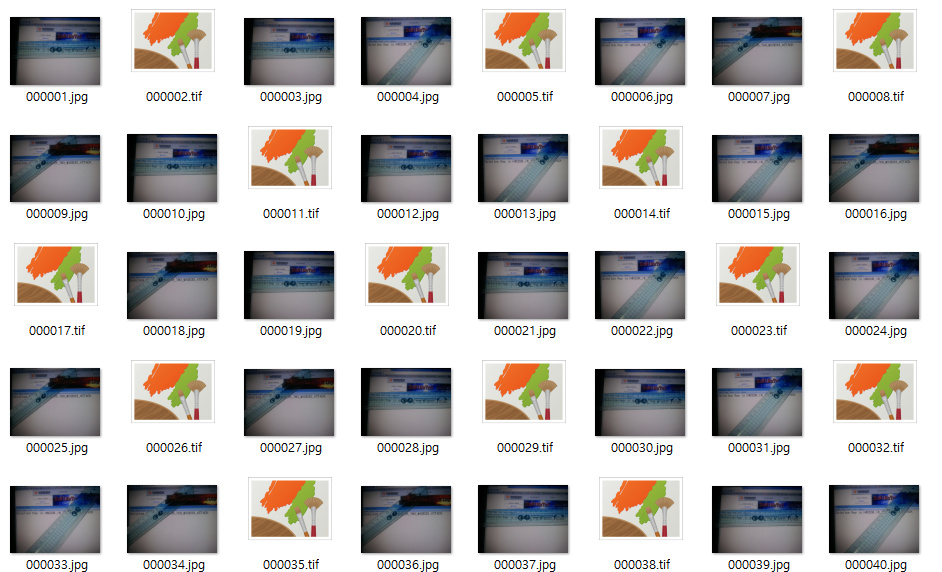

생각보다 많은 이미지들이 추출됐다...

자의 각도를 다양하게 달리한 사진들인데 이를 조합하면 가려져 있던 키는

H4CC3R_IN_TH3_MIDD33_4TT4CK

였음을 알 수 있다.

해결!

'2022 > Write-Ups' 카테고리의 다른 글

[DigitalForensic_with CTF] 저는 이 파일이 내 친구와... (0) 2022.05.17 [ctf-d] 이벤트 예약 웹사이트를 운영하고... #A (0) 2022.05.17 [DigitalForensic_with CTF] 내 친구는 이것이 특별한... (0) 2022.05.17 [ctf-d] 이 파일에서 플래그를 찾아라! (0) 2022.05.17 [ctf-d] 계속 주시해라! (0) 2022.05.17