-

[Suninatas] Forensics 142022/Write-Ups 2022. 5. 2. 23:08

1팀 정유진

오늘은 써니나타스 포렌식 14번 문제를 풀어보았다.

비밀번호를 묻는다 일단 다운로드 받아본다.

압축을 푸니 두 개의 파일이 나온다

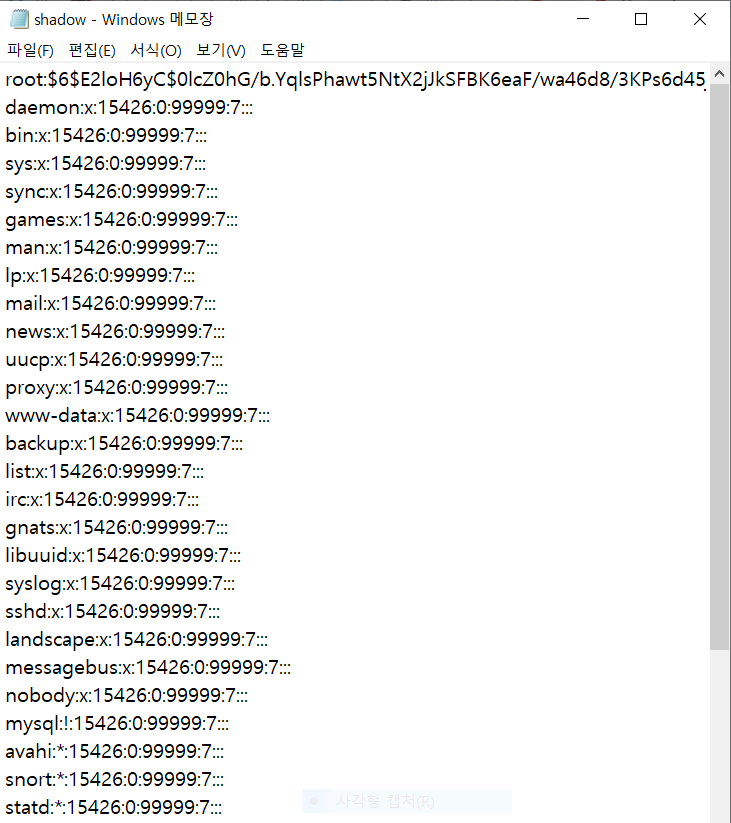

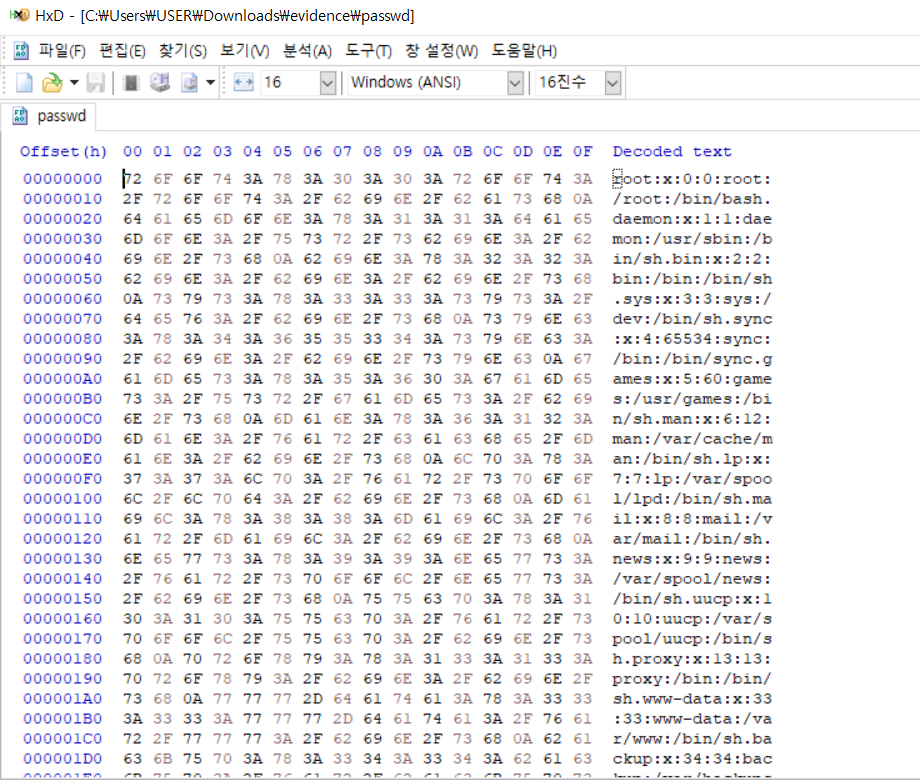

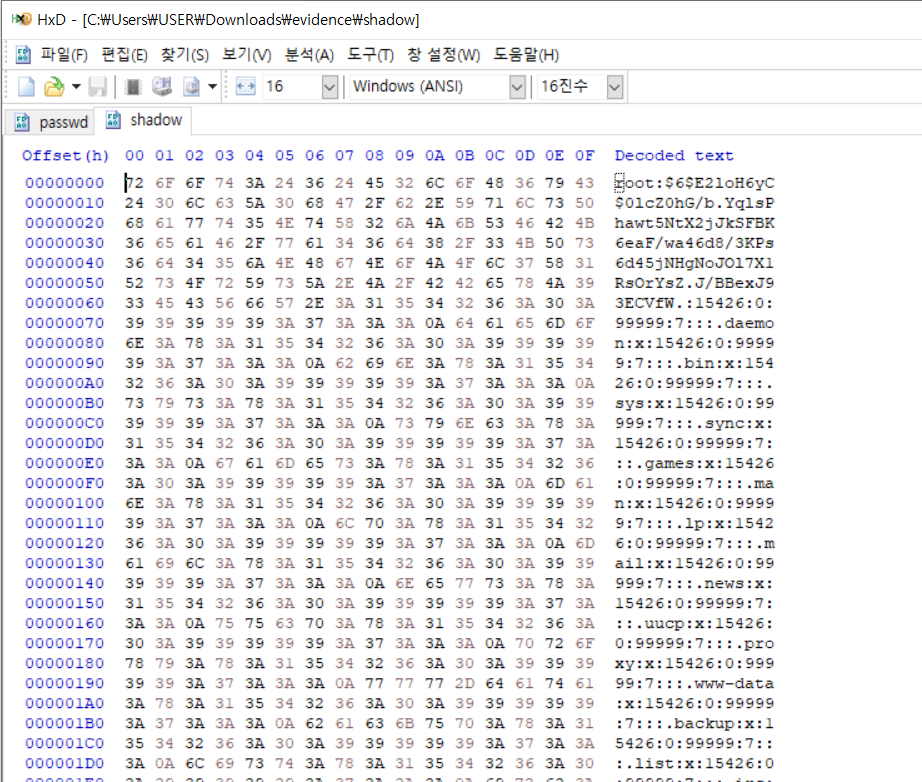

메모장으로 열어보니 이런것들이 뜬다. 파일 분석을 위한 도구를 깔았다.

처음으로 HxD를 다운받았다.

잘 모르겠으니 구글을 통한 검색! <passwd , shadow 파일 >유닉스 기반으로 파생된 모든 리눅스 시스템은 사용자의 패스워드를 포함한 계정 정보를 /etc/passwd 파일에 보관한다.이 파일은 수정은 불가능하지만 누구나 볼수 있으며 그리하여 사용자의 패스워드 부분을 암호화 하여 /etc/shadow 파일에 따로 두어 root 만 읽을 수 있는 퍼미션으로 설정해두고 패스워드를 관리한다.<passwd 파일구조(필드)>root : x :0 :0 : root : /root : /bin/bash1 2 3 4 5 6 7필드의 구분은 : (콜론)으로 구분되며 필드가 의미하는 바는 아래와 같다.1: 사용자 계정2: 사용자 패스워드 "x" 문자가 들어있으며 암호화된 패스워드 정보는 /etc/shadow 파일에 저장3: 사용자 ID root 의 경우 0, adduser 스크립트에 의해 부여4: 사용자가 속한 그럼 ID root 의 경우 0, 보통 그룹 ID 와 사용자 ID가 같음.5: 사용자 Comment6: 사용자 홈 디렉터리7: 사용자가 기본으로 사용하는 shell 의 종류<shadow 파일구조(필드)>필드의 구분은 passwd 파일과 동일하게 : (콜론)으로 구분되며 필드가 의미하는 바는 아래와 같다1. root2. :$6$E2loH6yC$0lcZ0hG/b.YqlsPhawt5NtX2jJkSFBK6eaF/wa46d8/3KPs6d45jNHgNoJOl7X1RsOrYsZ.J/BBexJ93ECVfW.3. :154264. :05. :999996. :77. :8. :9. :1: 사용자 계정2: 패스워드를 암호화 시킨 값3: 패스워드 수정일자 ( 1970년 1월 1일 부터 패스워드가 수정된 날짜의 일수)4: 패스워드 변경되기 전 최소 사용기간5: 패스워드 변경 전 최대 사용기간6: 패스워드 사용 만기일 전에 경고 메세지 제공 일수7: 로그인 접속 차단 일수8: 로그인 사용을 금지하는 일수9: 예약필드로 사용되지 않음출처 : https://moc0.tistory.com/48Suninatas [Forensic] 14번

Suninatas [Forensic] 14번 ▶ 풀이 - Do you know password of suninats? 위와 같은 지문과 다운로드 링크가 존재한다. 링크를 따라 파일을 다운로드 후 폴더를 열어 보니 아래와 같이 passwd 파일과 shadow 파..

moc0.tistory.com

그리하여 suninatas계정의 password를 크랙해보면 될 것 같다.

이때는 패스워드 크랙 도구의 대표 John the Ripper를 사용한다.

여기서, 나의 실습환경은 윈도우이다.

여기서 zip 파일을 다운받는다. 사실 이것도 잘 몰라서

한 블로거의 도움을 받았다고 한다..

출처 http://egloos.zum.com/mimirga/v/7285750

툴을 압축해서 풀고 나도 C드라이브에 넣었다. run 파일을 클릭해서 냅다 password와 shadow파일을 복붙해서 넣었다.

저기서 cmd 파일을 복사해서 run 파일에 넣어야 하는데 바로 가기를 복붙해서 넣어놓고 하니...

당연히 안되었다.ㅋ

다시 제대로 cmd 파일을 복붙한다.

password파일에서

suninatas:$6$QlRlqGhj$BZoS9PuMMRHZZXz1Gde99W01u3kD9nP/zYtl8O2dsshdnwsJT/1lZXsLar8asQZpqTAioiey4rKVpsLm/bqrX/:15427:0:99999:7:: 을 따로 pass.txt 파일로 만들어서 run 파일에 넣어준다.

오타를 범하지 말자.

cmd 파일을 실행시키고 john pass.txt를 검색하면! iloveu1 이라는 비밀번호를 알 수 있다.

auth 창에 들어가서 답을 입력한다! 나에겐 어려운 문제였다...

'2022 > Write-Ups' 카테고리의 다른 글

[Suninatas] 19. Cipher II : What is it? (0) 2022.05.02 [Suninatas] Forensics 15 (0) 2022.05.02 [ctf-d] 제 친구의 개가 바다에서… (0) 2022.05.02 [ctf-d] Find Key (moon) (0) 2022.05.02 [ctf-d] 우리는 이 파일에 플래그를... (0) 2022.04.30