-

[ctf-d] Find Key (moon)2022/Write-Ups 2022. 5. 2. 20:59

1팀 송보연

ctf-d 사이트에 Find Key(moon) 문제를 풀어보려 한다. 먼저 저 moon.png파일을 클릭해준다.

열어보면 이런 달 사진이 나온다. 겉으로 보기엔 아무것도 보이지않는 그냥 달 사진이므로 저번워게임 풀때 사용했던 스테가노그래피 기법을 이용해보기로 한다. 사진에서 마우스 오른쪽 버튼을 클릭해서 배경화면에 다운받아준다.

다운받은 사진의 속성을 확인해봤지만 아무런 이상이 없어서 저번 워게임풀이때도 사용했던 스테가노그래피 사이트를 이용해보았다 (*스테가노그래피 사이트 : Image Steganography (incoherency.co.uk)

Image Steganography

Each channel (red, green, blue) of each pixel in an image is represented by an 8-bit value. To hide the secret image inside the cover image, we replace the n least significant bits of the cover pixel value with the same number of most significant bits from

incoherency.co.uk

저 hidden bits를 1~7까지 다 확인해봤는데도 아무런 이상이 없어서 HxD프로그램을 이용해 보기로 했다.

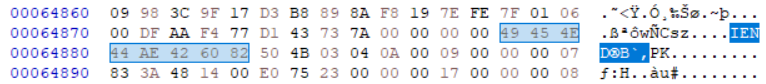

위처럼 사진파일이 분석되었는데 특이점을 찾기 힘들어서 ctrl+f를 이용해 flag를 검색해보았다.

다음과 같이 flag값이 나타나는걸 알 수 있다. 그런데 뭐가뭔지 아무것도 모르겠어서 일단 구글에 눈에띄는 글자인 PK를 검색해봤다.

별로 얻은 정보가 없어서 구글에 올라와있던 다른분들의 풀이를 참고하던 중 헤더/푸터 시그니처라는것을 알게되었고, 헤더/푸터 시그니처 (JPEG, GIF, PNG, PDF, ZIP, ALZ, RAR) (tistory.com)이 사이트를 통해 PNG의 푸터 시그니처가49 45 4E 44 AE 42 60 82 라는것을 알아냈다.

*헤더시그니처(Header) : 파일의 처음에 존재하는 시그니처

*푸터시그니처(Footer) : 파일의 마지막에 존재하는 시그니처

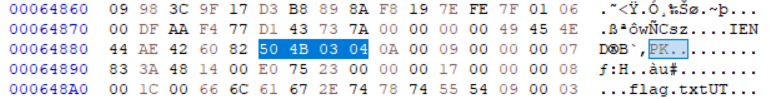

이 파일이 png형식의 파일이므로 png파일의 푸터시그니처를 찾아보았는데 flag글자 윗윗줄에 있어서 쉽게 발견할 수 있었다.

저 png의 푸터시그니처 뒤에 50 4B 03 04라는걸 클릭해보니 PK가 클릭되어서 확인해보니 ZIP파일의 헤더시그니처였다.

그래서 이 moon.png파일을 ZIP파일로 변환해주었다

변환한 zip파일을 클릭해보니 flag.txt파일이 있어서 열어보려했더니 비밀번호가 걸려있었다.

이 파일의 원래이름인 moon을 입력했더니,

위와같은 내용의 텍스트파일이 열렸고, 이를 복사 해서 답에 입력해봤더니 문제가 풀렸다.

'2022 > Write-Ups' 카테고리의 다른 글

[Suninatas] Forensics 14 (0) 2022.05.02 [ctf-d] 제 친구의 개가 바다에서… (0) 2022.05.02 [ctf-d] 우리는 이 파일에 플래그를... (0) 2022.04.30 [ctf-d] 사진 속에서 빨간색이 (0) 2022.04.30 [HackCTF] 세상에서 잊혀진 날 찾아줘! (0) 2022.04.30