-

3팀 이수현 Write-Ups(ctf-d_호레이쇼가 플래그를 보며)2021/Write-Ups 2022. 1. 17. 13:03

0. 문제에서 다운 받은 파일을 Hex 에디터로 확인

- jpg의 파일 시그니처는 FF D8 FF E1

- 한 파일에서 jpg 파일 시그니처가 3개가 보임

1. exiftool 이용

- 이미지, 오디오, 비디오 및 PDF 메타 데이터를 읽고, 쓰고, 조작하기위한 무료 오픈 소스 소프트웨어 프로그램

- 분석하고자 하는 이미지 파일과 같은 경로에 위치해야 함

-다운로드 파일 참고 블로그

https://4rensic01.tistory.com/94

CTF-d_Multimedia #17 호레이쇼가 플래그를 보며...

출처) http://www.ctf-d.com/ [DigitalForensic] with CTF www.ctf-d.com 주어진 파일속에는 CSI 마이애미 편에 나오는 호레이쇼가 있다. 확장자를 확인해 보니 jpg가 두개이다. exiftool은 이미지 파일의 경..

4rensic01.tistory.com

2. exiftool 파일 이름 -> 파일에 대한 메타데이터 정보를 볼 수 있음

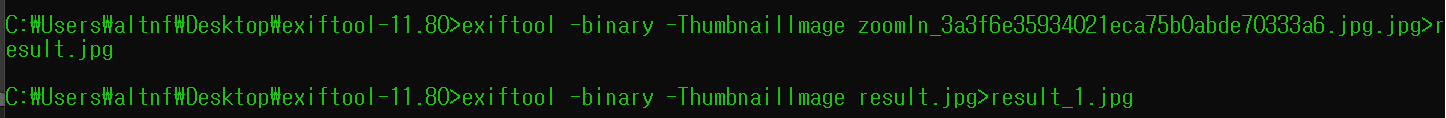

하단에 썸네일 정보를 볼 수 있음 3. exiftool -binary -Thumbnaillmage 파일이름>저장할 파일 이름

- result.jpg 파일의 메타데이터를 확인 한 결과 썸네일 정보가 있음을 확인

- 문제가 제공항 파일에서 얻은 새로운 파일을 이용해 다시 사진 추출(썸네일 정보가 있으니까)

result.jpg / result_1.jpg 파일을 얻을 수 있음 4. result.jpg -> 의미 없는 파일 , result_1.jpg -> 플래그 값처럼 보이는 파일 => 분석

- ppt를 이용해 result_1.jpg 파일을 좌우 반전 시킴

- 플래그 얻기 성공: INS{MAGNIFICATION_X100_FOR_STARTERS}

파워포인트에서 좌우 반전 '2021 > Write-Ups' 카테고리의 다른 글

1팀 이유진 Write-Ups (Suninatas_03) (0) 2022.01.18 2팀_최민주 write-ups(Suninatas_19) (0) 2022.01.18 3팀_김소희_Write-Ups (N0Named Wargame-MagicIMAGE/회사 찾기) (0) 2022.01.16 3팀_김기연 write-ups (HackCTF_나는 해귀다) (0) 2022.01.15 2팀_장지은_Write_Ups (HackCTF_Magic PNG) (0) 2022.01.12