-

4팀_임예은_Write-Ups(Hack CTF-Questions?)2021/Write-Ups 2021. 11. 23. 16:47

Hack CTF의 Questions? 라는 문제를 풀어보았습니다.

우선 문제를 보면 Questions?라는 문구와 함께 파일을 하나 다운받을 수 있도록 되어있습니다.

파일을 다운받으면 jpg 형식의 이미지가 하나 들어있는데 이미지는 다음과 같습니다.

처음에는 이 문제에서 범인 이름이 키 값일 것이라 생각하였으나 5명 이름 하나씩 모두 입력해보아도 어느것도 키 값이 아니었으므로 이미지 내용과는 관계없이 키 값을 찾아야한다고 생각하였습니다.

그런데 문제의 파일 이름이 Do you know HxD? 이었으므로 PEview로 파일을 열어보았습니다.

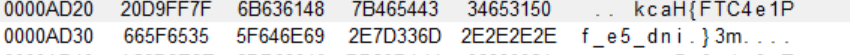

PEview로 파일을 열면 보이는 첫 부분은 위와 같습니다. 하지만 첫 부분의 value값을 봐도 키 값을 알 수 없었습니다. 하지만 왠지 어딘가 키 값의 힌트가 될만한 부분이 있을 것 같아 쭉 내려보다가 키 값 양식인 HackCTF{....}와 비슷한 부분을 찾아냈습니다. 아래 사진의 부분입니다.

그런데 완전히 키 값 양식과 같게 써있는 것은 아니었으므로 어떻게 하면 양식과 같아질지 고민하면서 설정을 이것저것 변경해보다 Raw data가 달라지면 value값 표기도 달라진다는 것을 알게 되었습니다. 위 사진에서는 DWORD로 설정되어있었습니다. 여기서 WORD,BYTE,DWORD는 자료형을 의미하며 WORD는 16비트(2바이트), DWORD는 32비트(4비트)를 뜻하는데, 굳이 따로 자료형을 만든 이유는 CPU가 처리하기 좋은 단위이기 때문에 자주 개발에 사용하였고, 따라서 따로 자료형을 선언한 것이라고 합니다.

DWORD에 맞춰져있는 자료형을 BYTE로 맞춰주고 다시 value값을 보면 다음과 같이 키 값이 나오게 됩니다.

나온 키 값을 답으로 넣으면 문제가 풀립니다.

'2021 > Write-Ups' 카테고리의 다른 글

2팀_송설연_Write_Up (Suninatas_18) (0) 2021.11.23 1팀 이유진 Write-Ups (Suninatas_21) (0) 2021.11.23 4팀_최민영 Write-Ups (Hcak CTF - Magic PNG) (0) 2021.11.23 1팀 남채림 Write-Ups (Suninatas_14) (0) 2021.11.23 3팀_김기연 write-ups (HackCTF_Secret Document) (0) 2021.11.23