-

0608 [XCZ] PROB272020/Write-Ups 2020. 6. 7. 08:11

목요일팀 김지원

[XCZ] PROB27. 포렌식 문제 회사 기밀문서를 유출한 해커의 증거를 잡는 문제이다.

'외부로 유출하는 과정 중 발각' 되었다는 것에 중점을 두고 살펴보기로 했다.

다운받은 파일. .7z가 어떤 확장자인지 알기 위해 검색해보았더니 압축 파일 종류 중 하나였다.

압축을 해제하기 위해서는 프로그램 설치가 필요했다.

.7z 파일의 압축을 해제할 수 있는 프로그램. https://www.7-zip.org/download.html

Download

Download .7z Any / x86 / x64 LZMA SDK: (C, C++, C#, Java)

www.7-zip.org

압축해제 된 파일. 위 링크에서 프로그램을 다운받은 뒤 해당 파일의 압축을 해제시켰다.

파일 내부. 증거를 추려내기 위해서 필요없는 캐시파일이나 빈 파일은 삭제했다.

그러다 발견한 수상한 폴더. Outlook을 검색해보니 마이크로소프트사에서 지원하는 무료 이메일 서비스의 이름이었다.

파일을 외부로 빼돌린 방법이 이메일이라니.. 보안이 허술해보인다.

폴더에 .dbx 파일이 들어있다. 이 중에서 Outbox.dbx 파일을 열어보면 증거를 찾을 수 있을 것 같다.

.dbx 파일을 열어볼 수 있는 프로그램을 설치했다.

https://pendriveapps.com/mail-viewer-open-dbx-files/#more-5869

Mail Viewer - Open DBX Files - Pen Drive Apps

Mail Viewer is a Free email reader created by Michal Mutl. This Stand Alone Mail Viewer can be used to […]

pendriveapps.com

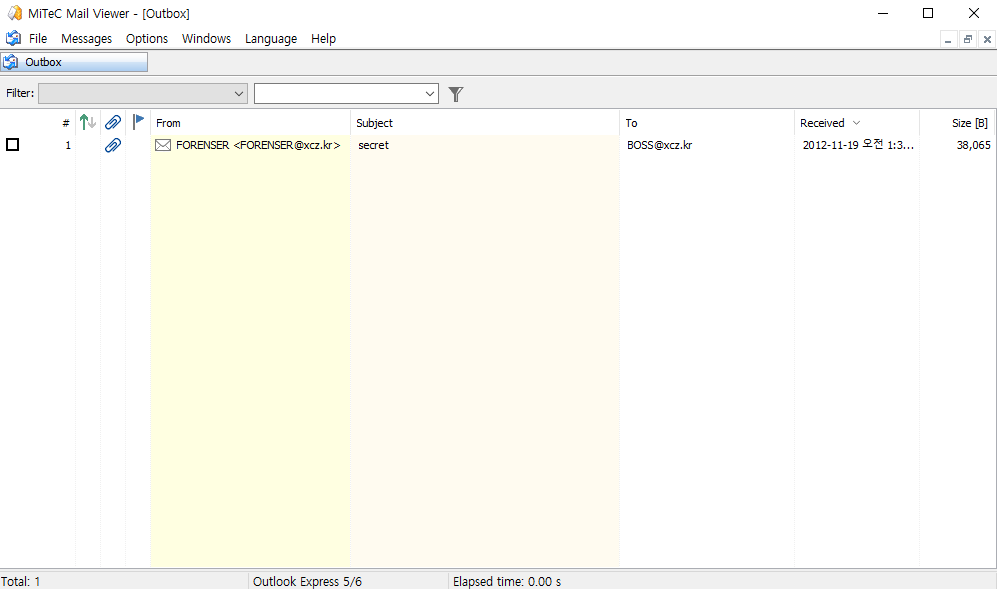

outlook.dbx 파일을 열어본 모습. 한 통의 이메일을 열어볼 수 있다.

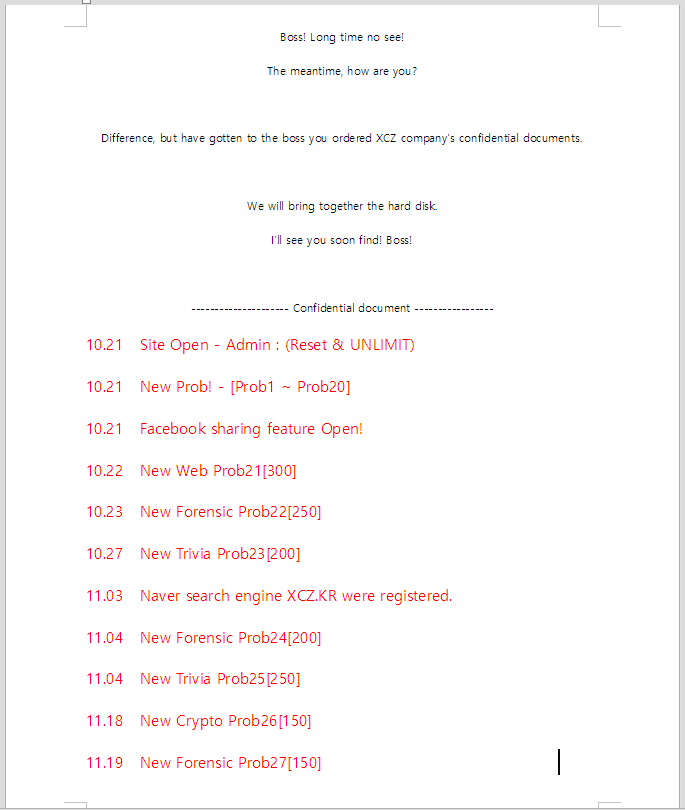

이메일을 열었다. 이메일로 당당하게 빼돌린 파일!

다운받아서 한글로 열어보았다.

이메일에 첨부되어 있던 파일. 커서의 위치가 이상해보인다.

파일 전체를 드래그해서 글씨의 색을 바꾸어 보았다.

숨겨진 인증키.

인증키를 쉽게 찾을 수 있었다.

클리어! 숨겨진 증거를 찾는 재미있는 문제였다.

'2020 > Write-Ups' 카테고리의 다른 글

0608 SuNiNaTaS 포렌식-19번 문제 (0) 2020.06.07 0608 SuNiNaTaS 포렌식-18번 문제 (0) 2020.06.07 0608 Suninatas Forensic 21번 (0) 2020.06.06 0608 [DigitalForensic] with CTF - 내 친구는 이것이 특별한 것이라며 CTF 전에 사진을 보냈다. 이 문제의 KEY format은 flag{(key)}가 아니다. (0) 2020.06.06 0608 [DigitalForensic with CTF] GrrCON 2015 #3 (0) 2020.06.06