-

[ctf-d] 우리의 제일 귀여운…2022/Write-Ups 2022. 9. 27. 22:02

5팀 최민주

pcap 파일을 와이어샤크로 열어보았다.

클라이언트가 서버에게 png파일을 요청한 기록을 확인할 수 있다.

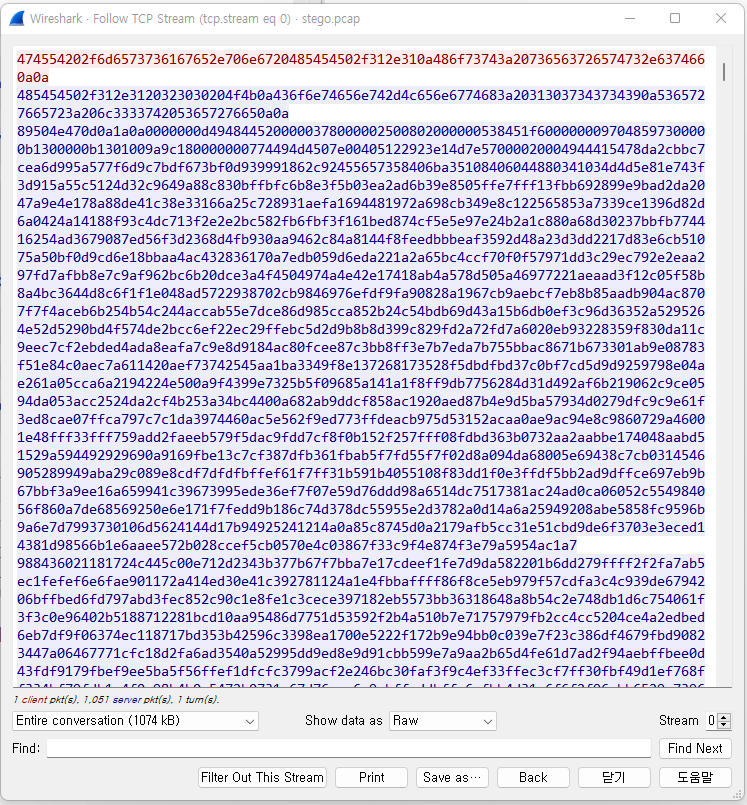

이 부분을 마우스 우클릭을 하여 tcp stream으로 살펴보았다.

png 파일을 다운로드 하기 위하여 show data as ASCII => RAW로 바꿨다.

하단의 sava as를 눌러주고

저장된 파일을 열어보았다.

png 파일이라면 연결 프로그램이 갤러리로 연결될텐데 아닌 걸 보아하니..

속성을 살펴보았다.

png 파일이 아니다.

Hxd편집기로 파일을 열어보았다.

드래그된 부분을 포함하여 쓸데없는 부분들을 전부 잘라주었다.

이 파일을 추출할 수 있었지만 별다른 플래그는 보이지 않았다.

여기서 막혀서... 다른 write-up을 참고했다.

Urgent Pointer : 긴급 데이터 처리를 위해 사용되며, URG 플래그 비트가 지정된 경우에만 유효

Tshark : Wireshark 도구의 CLI 버전이라고 할 수 있으며, 리눅스 환경에서 사용 가능

tshark 를 이용하여 Urgent Pointer 값들 중에서 0을 제외한 값들을 추출할 수 있으며

추출된 값들을 파이썬을 사용하여 문자열로 치환을 시켜주면 flag를 얻을 수 있는 구조였다.

flag : CTF{And_You_Thought_It_Was_In_The_Picture}

너무 얼렁뚱땅 푼 거 같아서.. 다시 한 번 제대로 공부하고 풀어볼 계획이다.

'2022 > Write-Ups' 카테고리의 다른 글

[ctf-d] 모두 비밀번호를 txt파일... (0) 2022.09.27 [ctf-d] black-hole (0) 2022.09.27 [ctf-d] black-hole (0) 2022.09.27 [ctf-d] broken (0) 2022.09.27 [ctf-d] 우리는 바탕화면 캡처 본을 얻었다. (0) 2022.09.27