-

[ctf-d] DefCoN#21 #32022/Write-Ups 2022. 9. 6. 23:25

4팀 이유진

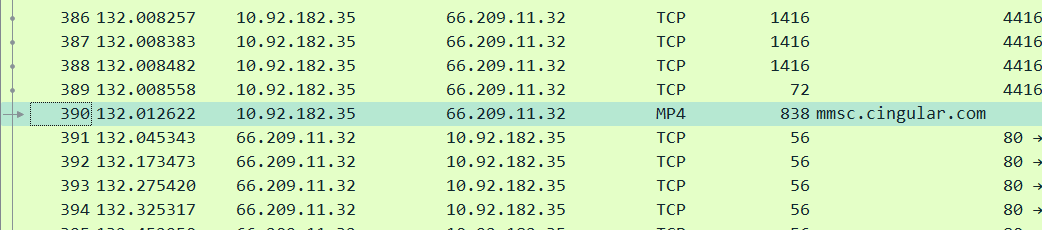

pcap 파일을 다운 받아서 패킷을 쭉 내려보는데 프로토콜이 MP4로 되어 있는 특이한 패킷이 하나 있었다

일단 우클릭 - [Follow] - [TCP Stream]을 선택해서 stream을 해보았다.

Content-Type이 mms-message로 되어 있어서 보통 우리가 문자로 사진이나 동영상을 보낼 때 사용하는 MMS가 아닐까 생각했다. 아래 쪽에 있는 VID_20130705_145557.mp4가 파일 이름이 아닐까 추측해보았다.

파일을 복구하기 위해 카빙을 해야 하는데 아래쪽에서 data를 Raw로 변경해줘야 한다.

파일 확장자는 mp4로 지정했다.

저장한 파일을 실행했는데 재생할 수 없다는 메시지 창이 떴다.

HxD로 열어봤더니 시그니처가 MP4 형식이 아니었다. 카빙을 할 때 모든 데이터를 카빙해서 mp4가 아닌 데이터들도 같이 카빙이 된 것이었다.(시그니처 출처 : http://forensic-proof.com/archives/300)

시그니처인 00 00 00 18 66 74 79 70를 검색했더니 찾을 수 있었다.

시그니처를 기준으로 앞의 데이터는 모두 지워주고 저장했다.

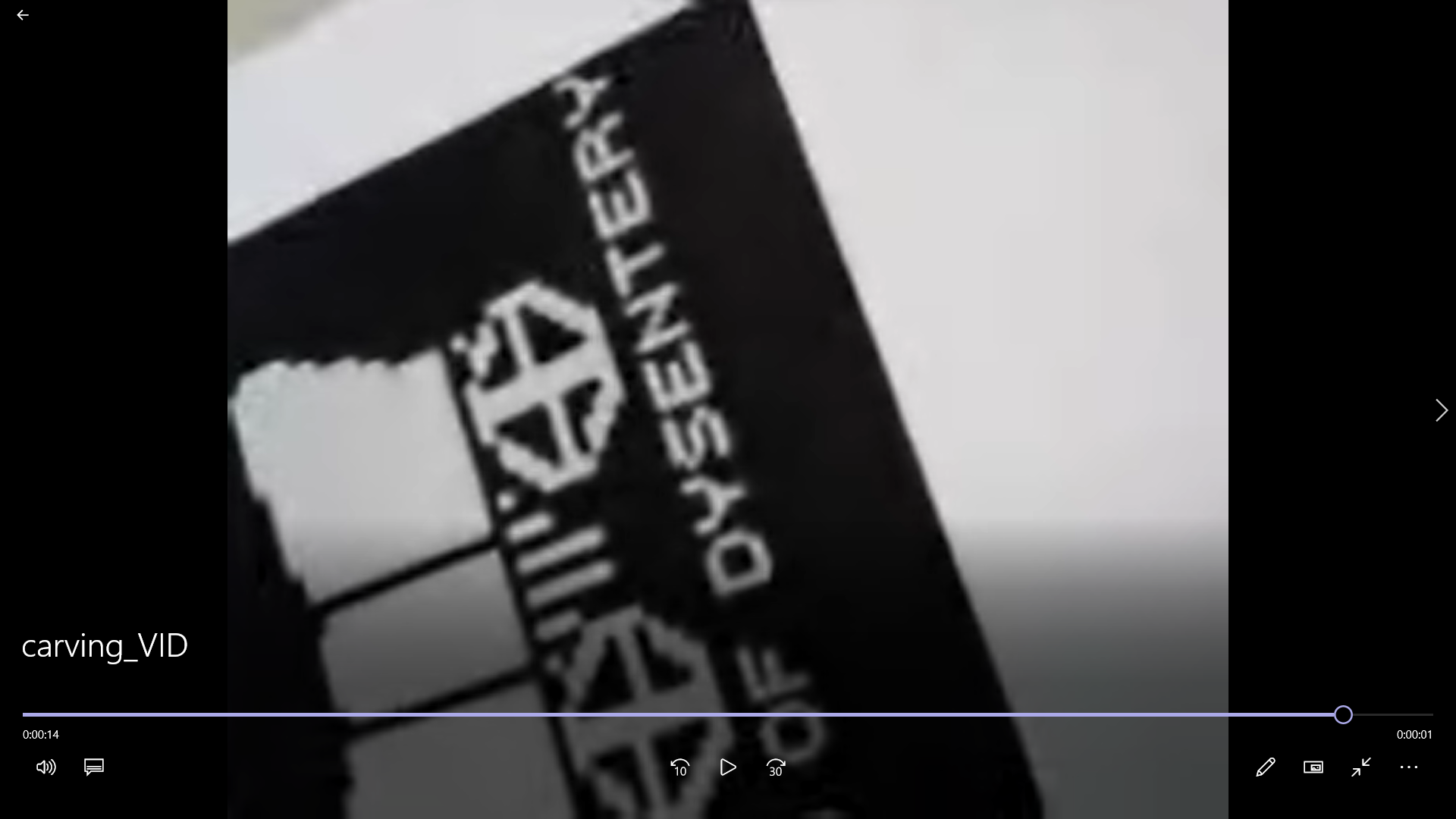

다시 영상을 재생하면 TOP SECRET이라는 글자를 비춰주다가 위의 화면이 나온다.

DYSENTERY (검색해보니 전염병의 이름인 것 같다)

성공!

'2022 > Write-Ups' 카테고리의 다른 글

[DigitalForensic_with CTF] lol team이라는 의심스러운 팀이 있습니다. (0) 2022.09.06 [suninatas] 9번 (0) 2022.09.06 [CTF-d] Find Key(Movie) (0) 2022.09.06 [ctf-d] 우리는 바탕화면 캡처 본을 얻었다. (0) 2022.09.06 [ctf-d] 답을 찾고 제출해라! (0) 2022.09.06