-

[ctf-d] Find Key(slack)2022/Write-Ups 2022. 8. 30. 21:37

1팀 김나연

slack이란?

https://yum-history.tistory.com/165

빈 공간, 악성코드가 숨겨지거나 데이터가 은닉되기도 한다.

slack에 있는 데이터를 찾으면 될 거 같은데

일단 gz파일이 뭔지 몰라서

검색해보니 zip과 같은 압축파일이라고 한다.

hxd를 열어보니 1F 8B 08의 gz파일의 헤더 시그니처가 나와있다.

gz파일은 맞고..

gz파일의 압축을 그냥 풀어보니

다음과 같이 확장자가 없는 파일이 나온다.

hxd로 여니까 또 다시 gz파일이다.

gz파일 그대로 분석하는건가..?

일단 slack부분의 데이터를 추출하는 도구

sleuth kit을 설치했다.

https://www.sleuthkit.org/sleuthkit/download.php

sleuthkit을 실행해보니

gzip은 unsupported image type이라고 한다.

gzip을 다른 방식으로 압축해제해야겠다.

리눅스 gzip -d 압축파일명.gz

명령어를 써도 똑같이 gz파일만 나오고

따라서 ftkimager로 추출했다.

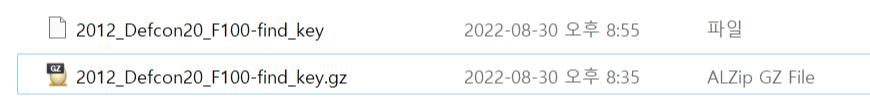

2012_Defcon20_F100-find_key.gz 파일을 한번 압축해제하고

나온 2012_Defcon20_F100-find_key파일을 ftk imager로 열면

untitled0파일이 나오는데 이 파일이 0으로 가득하다.

slack에서 데이터를 찾는 파일이 이 파일같다.

이 파일을 sleuthkit로 분석해보자.

blkls -s ../Untitled0

이 명령어를 실행했을 때 무한으로 출력이되며

어떤 글자들이 간혹 보였다.

따라서 출력값을 파일에 저장해서 보자.

blkls -s ../Untitled0 > ./results.txt

그런데 결과값이... 사진과 같이 띄엄띄엄 나온다.

조합하기 귀찮으니 리눅스로 sleuthkit을 실행하겠다.

sudo apt-get install sleuthkit

blkls -s Untitled0

'2022 > Write-Ups' 카테고리의 다른 글

[DreamHack] session-basic (0) 2022.08.30 [ctf-d] Find Key(moon) (0) 2022.08.30 [ctf-d] black-hole (0) 2022.08.30 [ctf-d] QR코드를 발견했지만... (0) 2022.08.30 [ctf-d] 이 그림에는 뭔가 좀 수상한... (0) 2022.08.30