-

[DigitalForensic_with CTF] 서울에 위치한 X 에너지 기업이…2022/Write-Ups 2022. 8. 23. 22:24

4팀 김소희

문제를 클릭하면 아래와 같은 화면이 나온다.

다운받은 파일에 파일 확장자가 없어서

웹 브라우저에서 Linux를 실행할 수 있는 아래 사이트에서

https://bellard.org/jslinux/vm.html?url=alpine-x86.cfg&mem=192

리눅스 file 명령어를 사용하여 어떤 파일인지 확인하였다.

위에서 7z파일인 것을 확인했기 때문에

확장자를 .7z으로 한 뒤 압축을 풀면 아래와 같은 화면이 보인다.

문제에서 IU가 MFT를 분석해서 흔적을 찾았다고 했기 때문에

MFT 파일을 분석할 수 있는 AnalyzeMFT 프로그램을 사용하였다.

다운로드 : https://blog.naver.com/PostView.naver?blogId=sbd38&logNo=221711417183

다운로드 후 압축을 푼 뒤 아래와 같이 하나의 폴더에 넣어두었다.

그리고 아래와 같이 명령어를 사용하여 MFT.txt 파일을 추출 하였다.

analyzeMFT.exe -f $MFT -c MFT.txt

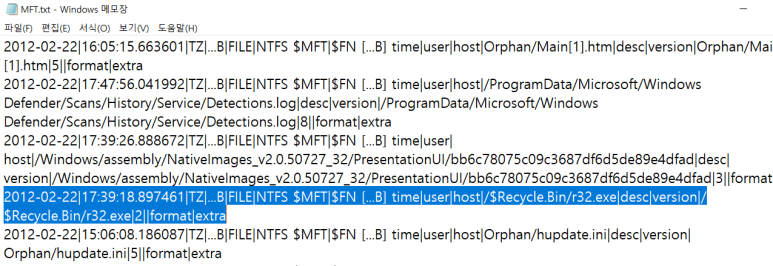

악성파일 특성상 실행파일(.exe)일 확률이 높기 때문에 exe로 검색해서 찾아보던 중

아래와 같이 이름이 특이하고 휴지통에 버려진 r32.exe 파일을 찾을 수 있었다.

그래서 이 파일이 플래그 파일이라고 생각했다.

문제에서

'악성파일이 생성된 시간은 언제인가? 시간은 한국 표준시 (UTC + 09 : 00) 기준으로 한다.'라고

했기 때문에 9시간을 더하였다.

2012-02-22|17:39:18.897461

+9:00

2012-02-23|2:39:18.897461

그리고 KEY Format이 YYYY-MM-DDThh:mm:ss.s(소수 점 이하 일곱 자리까지 계산하시오.)이기

때문에 아래처럼 바꾸어서 플래그를 완성하였다.

Flag : 2012-02-23T02:39:18.8974610

'2022 > Write-Ups' 카테고리의 다른 글

[ctf-d] QR코드를 발견했지만... (0) 2022.08.23 [ctf-d] baiscs (0) 2022.08.23 [DigitalForensic_with CTF] 윈도우 작업 관리자에서 우클릭... (0) 2022.08.23 [ctf-d] 이 파일에서 플래그를 찾아라! (0) 2022.08.23 [ctf-d] Three Thieves Threw Trumpets Through Trees (0) 2022.08.23