-

0601 Suninatas 16번2020/Write-Ups 2020. 6. 1. 10:42

화요일팀 장민경

SuNiNaTas.com 회원의 비밀번호를 찾아내는 것이 16번 문제이다.

일단 Download를 눌러보면 packet_dump.zip 파일이 나오고

이를 압축해제하면 확장자가 .pcap인 packet_dump 파일을 확인할 수 있다.

이 파일을 열기 위해서는 Wireshark라는 프로그램을 설치해야 한다.

https://www.wireshark.org/download.html

Wireshark · Download

Riverbed is Wireshark's primary sponsor and provides our funding. They also make great products that fully integrate with Wireshark. I have a lot of traffic... ANSWER: SteelCentral™ AppResponse 11 • Full stack analysis – from packets to pages • Ric

www.wireshark.org

와이어샤크(Wireshark)는 자유 및 오픈 소스 패킷 분석 프로그램이다.

네트워크의 문제, 분석, 소프트웨어 및 통신 프로토콜 개발, 교육에 쓰인다. (위키백과 참고)

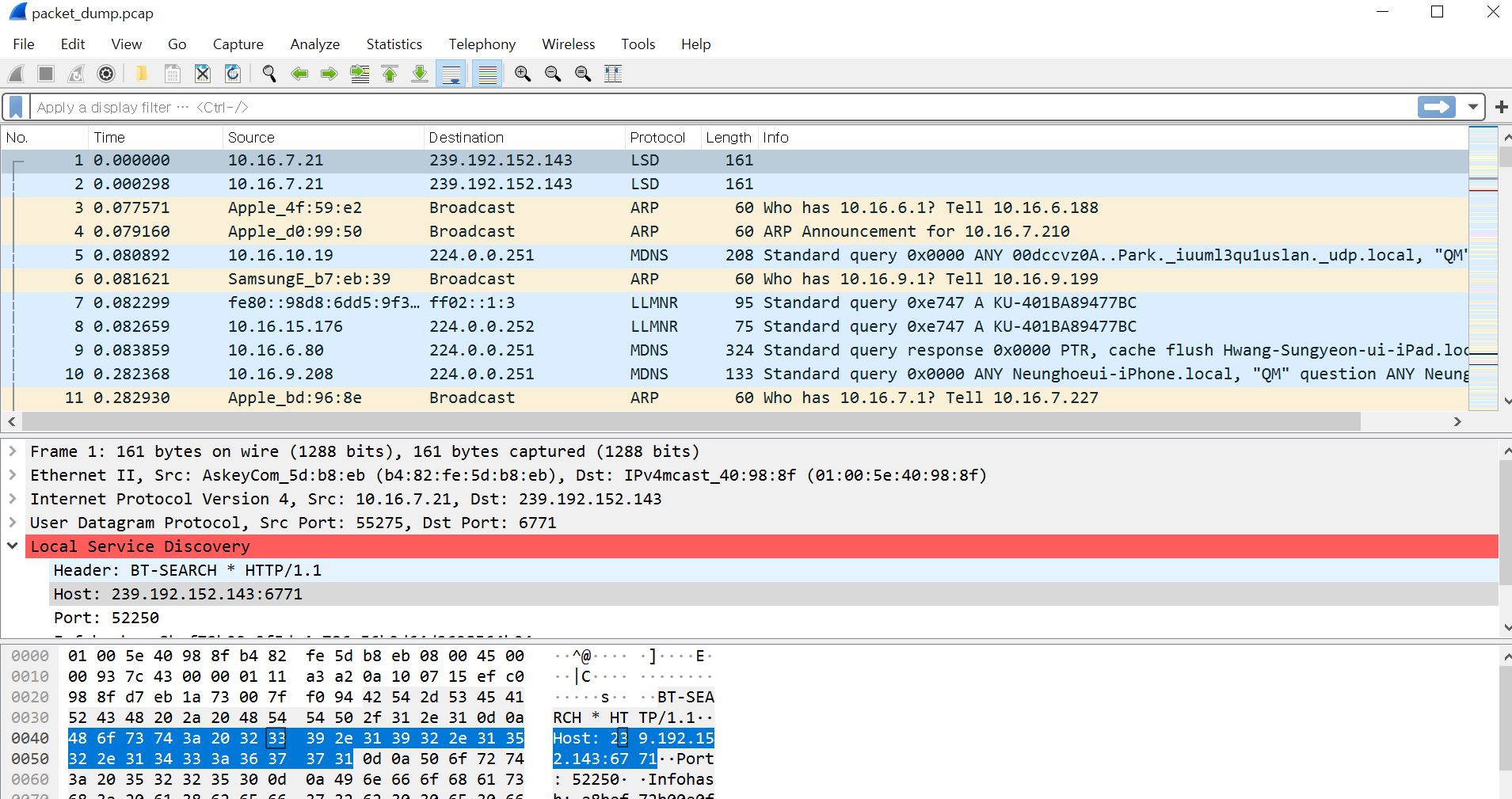

와이어샤크를 이용해 파일을 열면

이러한 화면이 나온다

이 첫화면에서 3개의 영역으로 나눌 수 있는데

패킷 리스트 영역, 패킷 상세 영역, 패킷 데이터 영역으로 나눌 수 있다.

여기서 Info 를 누르면 여러 색상으로 복잡해 보이는 패킷 리스트 영역을 한눈에 알아볼 수 있다.

써니나타스 홈페이지에 로그인하기 위해서는 http통신을 사용했을 거라 생각했기 때문에

검색기능(필터링)을 이용하여 http라고 입력했다.

POST로 보내는 데이터만 확인해보면 6개의 패킷이 나오는 것을 알 수 있다.

이 패킷에선 Hid = suninatas, Hpw = suninatas 라는 답을 도출해낼 수 있다.

이런 식으로 나머지 4개의 패킷을 확인해보면 아래와 같은 답을 추가로 얻을 수 있다.

(Post /member/mem_action.asp?licen=login_out Http/1.1 은 Hid, Hpw가 나타나지 않음)

위에서 얻은 값에 따라 suninatas 사이트에 각각 로그인을 시도해보면

suninatas, suninatas --> 실패

blackkey, blackkey --> 실패

ultrashark, sharkpass01 --> 실패

ultrashark, =sharkpass01 --> 실패

ultrashark, =SharkPass01 --> 성공

따라서

아이디 : ultrashark, 비밀번호 : =SharkPass01

로그인하면 원하는 결과를 알아낼 수 있다.

'2020 > Write-Ups' 카테고리의 다른 글

0601 [wargame.kr] already got (0) 2020.06.01 0601 Suninatas Forensics #19 (0) 2020.06.01 0601 [ctf-d] 우리는 이 파일에 플래그를.... (0) 2020.06.01 0601 [DigitalForensic with CTF] GrrCON 2015 #1 (0) 2020.06.01 0601 SuNiNaTas Challenges 2번 (0) 2020.06.01