-

[ctf-d] 파일에서 이미지 파일을 찾아라!2022/Write-Ups 2022. 8. 16. 20:06

4팀 김기연

MrFusion.gif 확인 후 HxD로 열어봄.

gif 파일의 헤더 시그니처는 47 49 46 38 37 61 / 47 49 46 38 39 61 이고,

푸터 시그니처는 00 3B 이다.

근데 마지막 부분에서 푸터 시그니처가 아니라, JPEG 푸터 시그니처를 확인할 수 있었다.

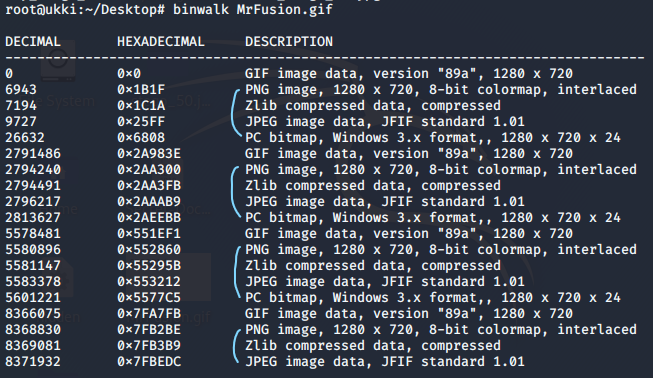

binwalk 결과, GIF, PNG, Zlib, JPEG, bitmap의 여러 파일들로 구성되어 있었다.

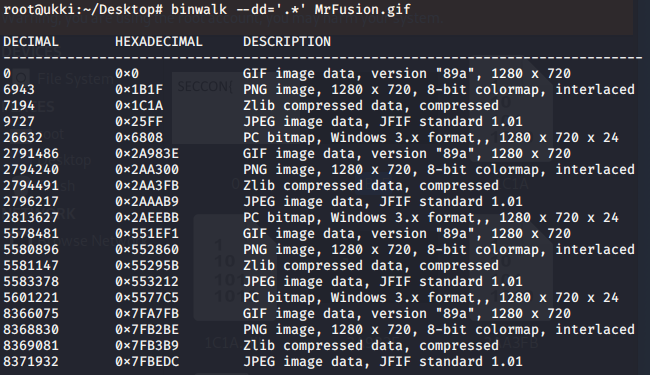

binwalk --dd='.*' 파일명

명령어를 통해 모든 파일을 추출했다.

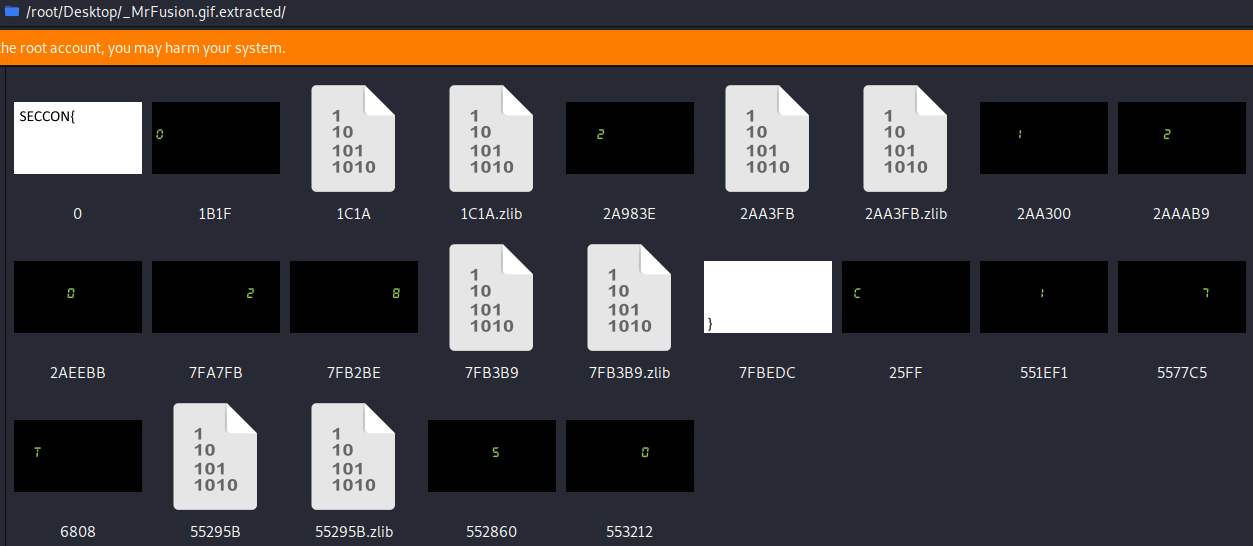

추출된 파일들을 확인해봤는데, 여러 이미지들이 나와서 조합 후

SECCON{0CT2120150728} --> 아니었음.

다시..

눈으로 대충 조합해서 그런가 싶어 헥스값 순서대로 그림만 천천히 배치해봄.

GIF --> SECCON{

0x1B1F (PNG) --> O

zlib

0x25FF (JPEG) --> C

0x6808 (bmp) --> T

0x2A983E (GIF) --> 2

0x2AA300 (PNG) --> 1

zlib

0x2AAAB9 (JPEG) --> 2

0x2AEEBB (bmp) --> 0

0x551EF1 (GIF) --> 1

0x552860 (PNG) --> 5

zlib

0x553212 (JPEG) --> 0

0x5577C5 (bmp) --> 7

0x7FA7FB (GIF) --> 2

0x7FB2BE (PNG) --> 8

zlib

JPEG --> }

--> SECCON{OCT2120150728}

근데 띄어쓰기 해야한다고 함.. (대체 그림을 어떻게 합치죠 ..?)

으음 ..

엥 심지어 O가 아니라 0이었음

.. 엥? 암튼

해결 ~

+ 크기별로 정렬하면

이렇게 순서대로 잘 보임. 나중에 앎

'2022 > Write-Ups' 카테고리의 다른 글

[ctf-d] 답을 찾기 위해 돋보기를 써라! (0) 2022.08.16 [suninatas] Cipher II : What is it? (0) 2022.08.16 [CTF-d] A회사 보안팀은 내부직원… (0) 2022.08.16 [DreamHack] Cookie (0) 2022.08.16 [ctf-d] DefCoN#21 #3 (0) 2022.08.16