-

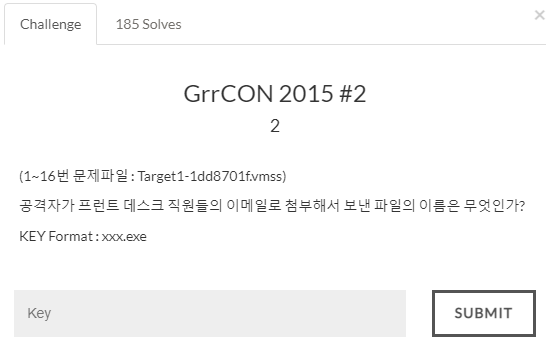

[ctf-d] GrrCON 2015 #1 #22022/Write-Ups 2022. 8. 3. 03:21

4팀 김기연

imageinfo로 운영체제를 식별

열심히 파일 만들기

[프로세스 검색]

iexplore.exe에서 cmd를 실행 ..? 완전 의심.

outlook이나 teamviewer로 침입하지 않았을까 ..? 하는 의심.

[netscan.log 확인]

cmd가 실행되었던 iexplore.exe의 ip인 180.76.254.120 의심 -> 메모리 덤프해볼 예정

[outlook.exe 덤프 / strings / exe 추출]

---> 두 문제 모두 이메일을 언급했기 때문에

의심스러웠던 outlook.exe의 PID를 확인해보자.

-> 메일이기때문에 덤프하면 원본을 확인 가능할 수도

outlook.exe의 PID로 메모리 덤프하고 strings로 추출

---> 피싱 메일 원본 찾는 게 목적이므로, url같은 거 찾아볼 예정

strings_3196.log에서 http:// 검색 후 .exe 검색 (.pdf, .docx, .xlsx 등등일 수도..)

아까 위에서 기록해둔 ip와 동일한 url을 확인 가능하다.

---> AnyConnectInstaller.exe

이메일 관련 결과도 확인 가능하다.

---> 거의 악성으로 확신

---------> #2 해결

---------------> AnyConnectInstaller.exe를 추출해보자

filescan.log에서 AnyConnectInstaller.exe의 오프셋 확인

-n 옵션을 주면, 추출한 파일에 프로세스명이 자동으로 들어가기 때문에 확인할 때 훨씬 편리함.

결론 걍 쓰는 게 좋다.

그럼 이렇게 AnyConnectInstaller.exe가 추출됨

---> Virustotal에 확인

---------> 악성

아까 strings_3196.log에서 @ 검색 후 com 검색

-------> 의심되는 이메일 발견

--------------> #1 해결

결론 ...

해커가 outlook 메일을 통해 저런 메일을 보내고 AnnyConnectInstaller 프로그램을 설치하게 함

참고

인프런 <기초부터 따라하는 디지털포렌식> - 손지훈

'2022 > Write-Ups' 카테고리의 다른 글

[ctf-d] 저는 플래그를 이 파일에.. (0) 2022.08.05 [ctf-d] 우리는 이 파일에 플래그를... (0) 2022.08.05 [ctf-d] Three Thieves Threw Trumpets Through Trees (0) 2022.08.02 [ctf-d] 저희는 이 문서를 찾았습니다. (0) 2022.08.02 [ctf-d] Find Key(Image) (0) 2022.08.02