-

[ctf-d] 이벤트 예약 웹사이트를 운영하고...2022/Write-Ups 2022. 7. 27. 22:25

3팀 김주미

제공된 파일로 공격자가 웹페이지 소스코드를 유출한 시간을 밝혀낸다.

파일은 다음과 같고 하위폴더의 내용들은 다음과 같다. 일단 history를 봐야 언제 침해당했는지 알 수 있을 듯?

accountes group, history, last_R, lastlog, passwd, shadow, w file fls_r_m, macmactime_b network arp, lsof, netstat_an osinfo date, df_k, hostname, ifconfig_a, localtime, timezone, uname_a process crontab, ipcs_u, lsmod, ps_eaf, pstree_a weblog access.log

히스토리 내역은 다음과 같다. /var/www/upload/edior/image에 모든 권한을 주는 명령어가 실행됐는데… 아마 이게 공격자가 루트 권한을 얻은 시점이 아닐까?

Process 폴더의 ps_esf 파일은 모든 프로세스에 대한 정보가 담겨있는 파일이다. 공격자가 루트 권한을 실행한 /var/www/upload/editor/image에 대한 프로세스도 찾아볼 수 있을 것이다.

관련 명령줄은 다음과 같다. 윗줄 두개는 쉘 명령어인데… 직접적으로 reverse.php를 실행한 프로세스 넘버는 5245인가보다.

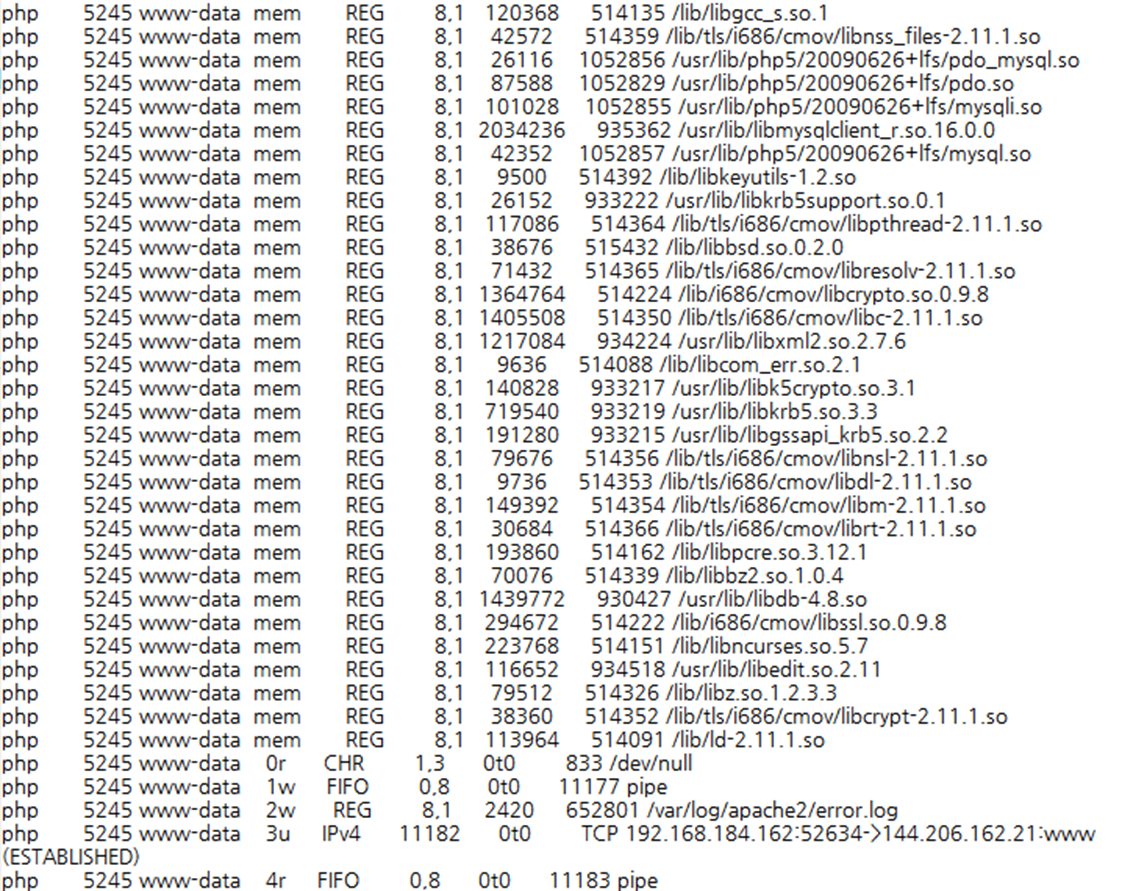

네트워크 폴더의 lsof 파일에서 PID 넘버 5245를 검색해보면 다음과 같은 내용이 나온다. (*lsof에는 오픈된 파일의 리스트와 사용중인 프로세스 같은 세부적인 정보를 얻을 수 있다.)

/var/www/upload/editor/image 가 있는 걸 봐서는 제대로 찾아온 듯… php 명령어를 이용해 reverse.php를 실행한 듯 하다

이후 피드 넘버 5245에 관한 내용들이 쭉 있는데… 봐봤자 무슨 소리인지는 모르겠고 마지막 줄에 TCP 프로토콜의 DES IP가 있는 건 중요하게 보인다. TCP 192.168.184.162:52634->144.206.162.21:www (ESTABLISHED) … 앞쪽의 아이피가 뚫린 컴퓨터의 아이피이고 뒤에 설정된 게 공격자의 아이피가 아닐까???

Weblog 폴더의 access.log에는 말그대로 접근 로그가 남아있다. 공격자가 접근을 한 시각도 남아있을 것이다.

그런데 처음에 공격자 아이피로 예상 되는 144.206.162.21를 검색했더니 아무 결과도 나오지 않았다.

그래서 /upload/editor/image/ 디렉토리로 검색을 해보았더니 다음과같이 나왔다. (공격자가 reverse.php를 실행한 디렉토리이기 떄문)

관련 내용을 찾긴 찾았는데… cmd= 뒤에 이상한 문자열이 오는 걸로 봐선 base64로 암호화된듯? 복호화로 풀어줘야 할 것 같다 - dGFyIC1jdmYgL3Zhci93d3cvdXBsb2FkL2VkaXRvci9pbWFnZS8xMzMwNjY0ODM4IC92YXIvd3d3Lw%20%20

사실 /upload/editor/image/ 로 검색했을 때 결과가 생각보다 많이 나오길래 이걸 전부 분석해봐야 하나 했는데… 보니까 base64로 명령어가 인코딩된 것들을 추리면 3개가 나온다. 이게 공격자의 log인 것 같다. 그 세개는 다음과 같다.

bHMgLWFsICAvdmFyL3d3dy91cGxvYWQvZWRpdG9yL2ltYWdlLw%20%20

-> ls -al /var/www/upload/editor/image/

dGFyIC1jdmYgL3Zhci93d3cvdXBsb2FkL2VkaXRvci9pbWFnZS8xMzMwNjY0ODM4IC92YXIvd3d3Lw%20%20

-> tar -cvf /var/www/upload/editor/image/1330664838 /var/www/

cGhwIC1mIC92YXIvd3d3L3VwbG9hZC9lZGl0b3IvaW1hZ2UvcmV2ZXJzZS5waHA%20

-> php -f /var/www/upload/editor/image/reverse.php6

php 명령어를 이용해서 reverse.php를 실행한 건 제일 마지막인듯!!

명령어가 실행된 시간은 [25/Aug/2012:17:26:40 +0900] 이다.

Key : 2012-08-25_17:26:40

'2022 > Write-Ups' 카테고리의 다른 글

[ctf-d] Find Key(Image) (0) 2022.07.28 [N0Named] 길에서 주워온 만두 (0) 2022.07.28 [ctf-d] 판교 테크노밸리 K기업에서... (0) 2022.07.27 [Suninatas] forensic - 30번 (0) 2022.07.27 [crescendo] Event Log Problem 01 (0) 2022.07.26