3팀_김소희_Write-Ups (HackCTF-Let'S get it ! Boo*4 / xcz.kr-File Deleted)

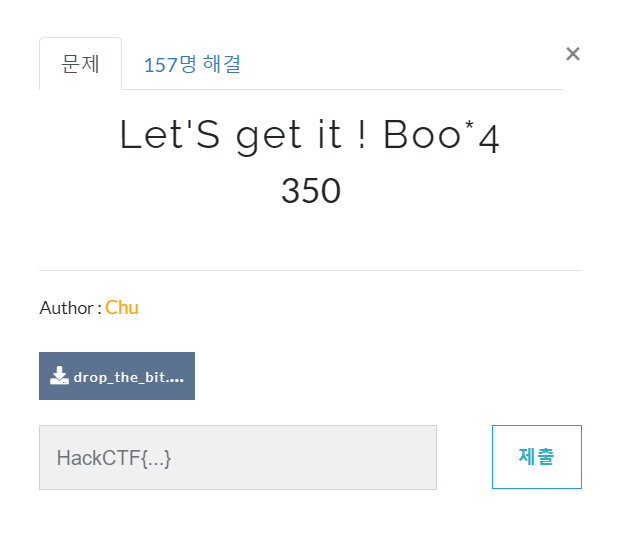

1. [HackCTF - Forensics파트] Let'S get it ! Boo*4

문제를 클릭하면 아래와 같은 화면이 나온다.

파일을 다운받으면 drop_the_bit.bmp파일이 나온다.

제목을 잘보면 이상한 부분을 찾을 수 있는데

대문자 부분만 모아보면 LSB가 된다.

LSB란 Least Significant Bit의 약자로서

하나의 데이터 형에서의 가장 낮은 위치의 Bit를 의미한다.

https://blog.naver.com/ansdbtls4067/220886567257

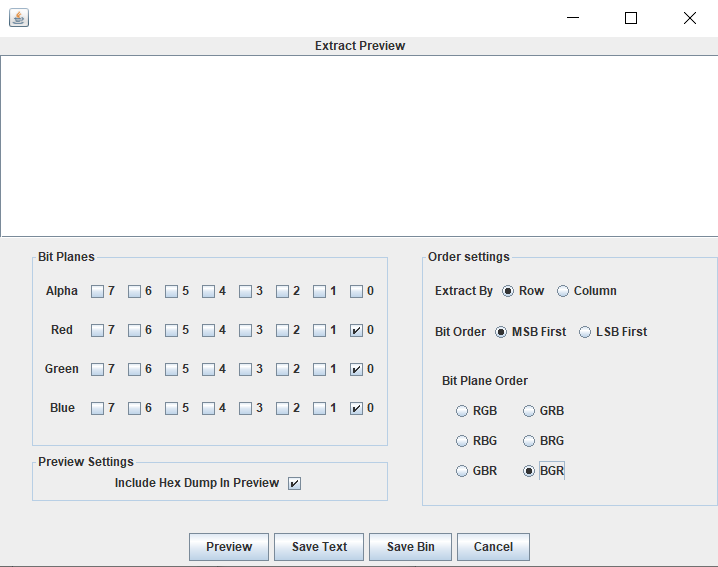

LSB 스테가노그래피 툴 중 stegsolve.jar을 다운받아 사용하였다.

(자바가 깔려있어야 함)

https://ddang-9.tistory.com/31

다운받은 위치의 경로가 적혀있는 곳에

java -jar Stegsolve.jar를 쳐서 stegsolve.jar를연다.

[Analyse]-[Data Extract]를 열어 아래와 같이 설정한다.

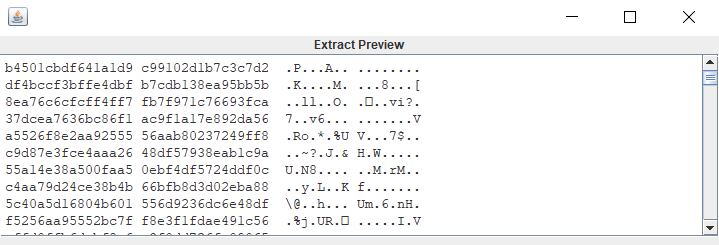

그리고 Preview를 누르고 Save Text로 나오는 코드들을 저장한다.

조금 편하게 보기 위해 Sublime Text에디터를 사용하였다.

검색 기능으로 플래그를 찾아냈다.

HackCTF{0U].B10C0xCDA90xBD840xD7880d.8AC000H.8CE580xC7880xB2940xC8740xC7AC0v.8C57C}

괄호안을 보면 0x가 반복되는것을 보아 16진수인 것을 알 수 있다.

16진수를 유니코드로 바꾸었더니 플래그가 나왔다.

(0x를 지우고 네글자씩 끊어서 적었다.)

https://www.rapidtables.com/convert/number/hex-to-ascii.html

Flag : HackCTF{넌충분히가치있는존재야}

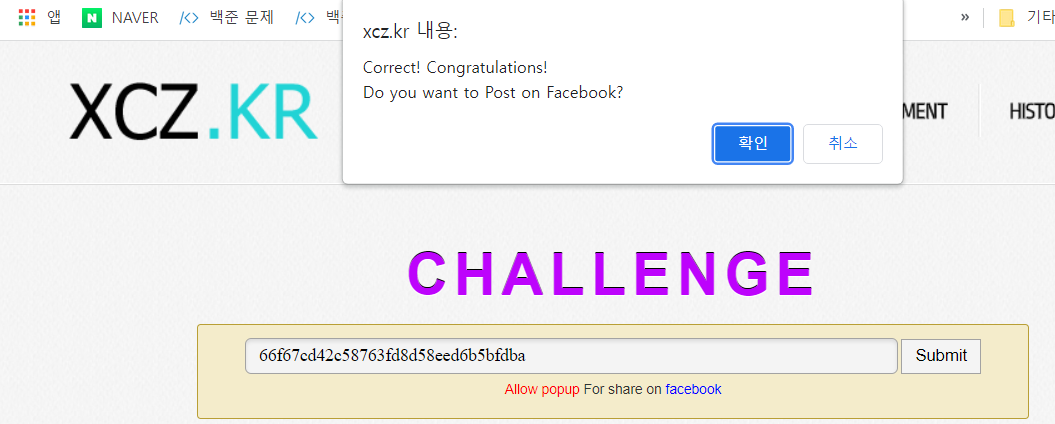

2. [xcz.kr - Forensics파트] File Deleted

문제를 클릭하면 아래와 같은 화면이 나온다.

파일을 다운받은 후 포렌식 툴인 FTK Imager를 사용하여 열었다.

Recent안에 s3c3r7.avi.lnk라는 수상한 파일이 있다.

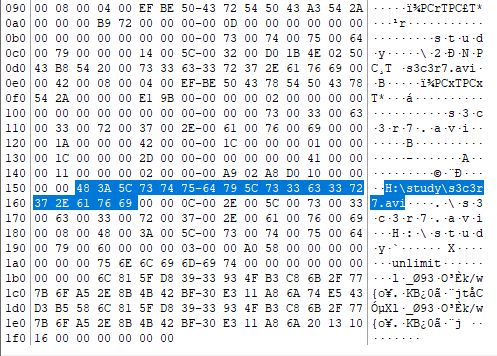

s3c3r7.avi.lnk파일을 FTK Imager에서 추출하여 분석하였다.

원본경로는 밑에 코드들이 있는 곳에서 찾을 수 있었다.

H:\study\s3c3r7.avi

만들어진 시간, 마지막 실행 된 시간, 쓰인 시간, 볼륨 시리얼을

LNK Parser를 사용하여 찾았다.

http://forensic.korea.ac.kr/tools.html

2013/10/16 13:52:10

2013/10/16 23:24:50

2013/10/16 19:37:47

D0A8-02A9

lowercase(md5(원본 경로_만들어진 시간_마지막 실행 된 시간_쓰인 시간_볼륨 시리얼))

lowercase(md5(H:\study\s3c3r7.avi_20131016135210_20131016232450_20131016193747_D0A8-02A9))

여기서 md5를 해주면

Flag : 66f67cd42c58763fd8d58eed6b5bfdba