-

0615 RACTF 2020 Disk Forensics Fun2020/Write-Ups 2020. 6. 13. 05:54

수욜 강정윤

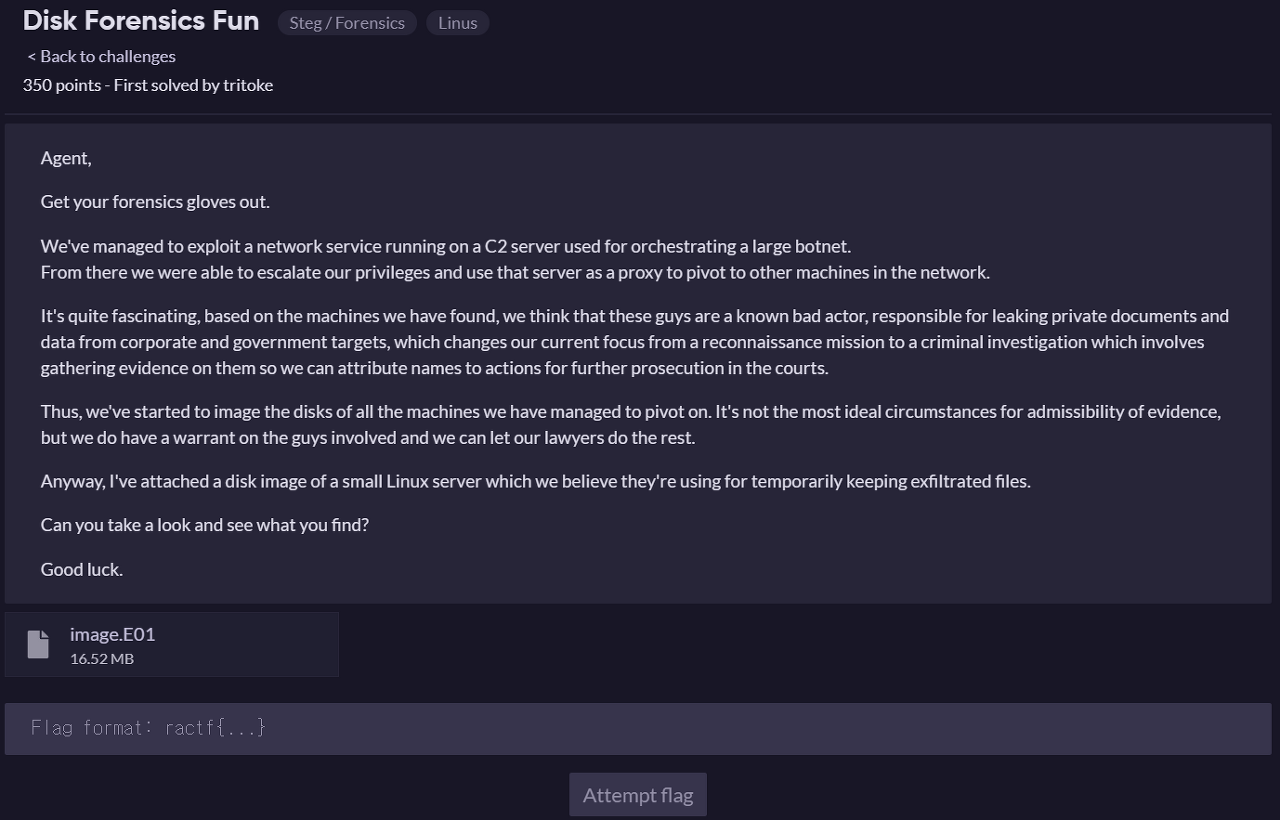

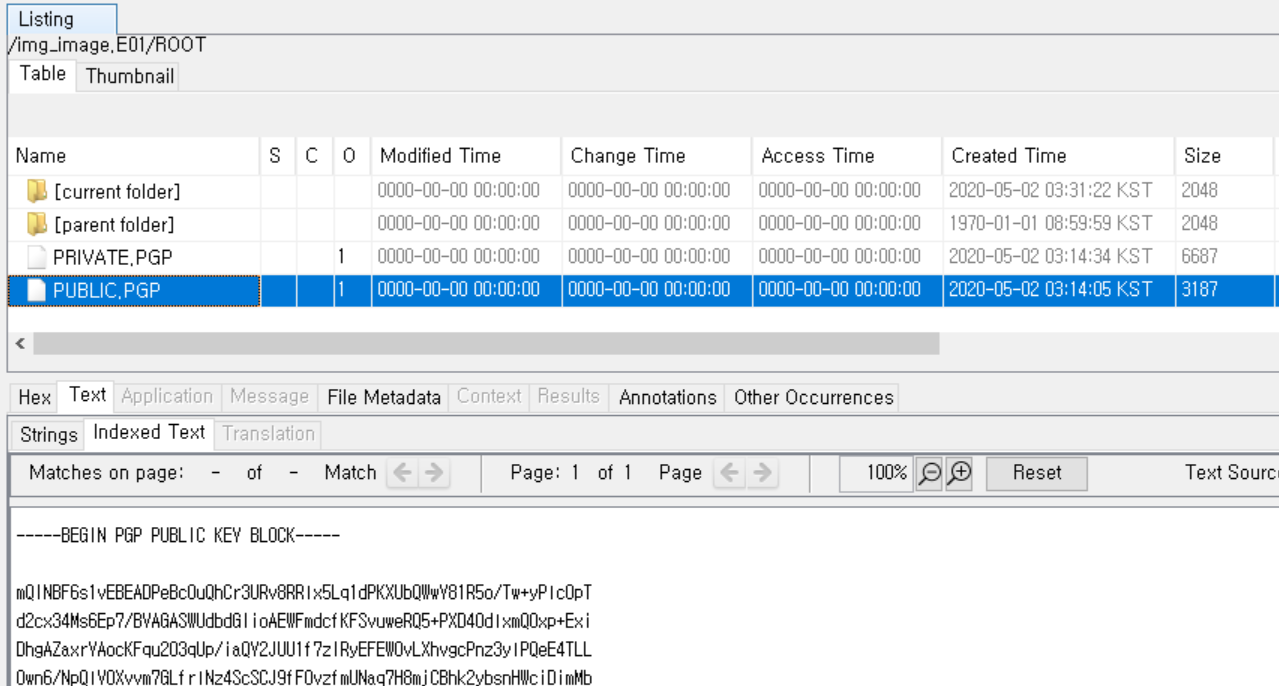

제공된 image.E01을 Autopsy에 넣어봤다.

일단, ROOT 파일부터 살펴봤다.

여기에서 PGP 파일을 볼 수 있었다.

PRIVATE.PGP: "BEGIN PGP PRIVATE KEY BLOCK"이라는 문자열로 시작하는 파일이다.

이번에는 PUBLIC.PGP

PGP 개인/공개키를 뜻하는 것 같은데 PGP가 뭔지를 모르겠다.

..그렇다고 한다.

그럼 PGP 개인키, 공개키가 있으니까 어떻게든 복호화는 가능할텐데 뭘 복호화는 아직 모른다.

그러다 HOME 파일에서 NOTHINGH.ASC 파일을 발견했다.

저게 뭔지도 모르지만 일단 "BEGIN PGP MESSAGE"로 시작하길래 이걸 복호화해야겠다는 생각을 했다.

복호화 프로그램은 아래에서 소개하는 GnuPG - Kleopatra를 사용했다.

파일 PGP 암호 해독

파일 PGP 암호 해독PGP Decrypt File 이 문서의 내용 --> 파일 PGP 암호 해독 작업은 사용자가 만든 PGP 키 파일 및 암호를 사용하여 전체 폴더 트리를 암호 해독합니다.The PGP Decrypt File activity decrypts a file

docs.microsoft.com

프로그램을 굳이 사용하지 않고 푸려면 아래 블로그 참고하세여

GPG 자료 암호화/복호화하기

이번 포스트에서는 자료를 암호화/복호화하는 방법을 알아보겠습니다. 앞선 포스트를 모두 따라했다면 현재 여러분의 키 링에는 적어도 본인의 개인키와 공개키가 들어 있을 것입니다. 친구나

stuffstuff.tistory.com

어쨌든!

Kleopatra에서 257-PRIVATE.PGP와 259-PUBLIC.PGP를 임포트하고 그 옆 Decrypt 메뉴를 통해 NOTHINGH.ASC를 넣어보자.

그러면 cloud@avalanche_midgar.org라는 이메일 인증서가 생기고

복호화가 완료되었다는 메시지를 볼 수 있다.

그렇게 생긴 파일을 HTML 파일로 바꿔주고 열어보자.

(조금 무서움)

오호..

빼곡한 문자&숫자가 사진을 이루고 있다.

아스키 코드라고 생각했고 문자열로 변환했다.

플래그 발견!

'2020 > Write-Ups' 카테고리의 다른 글

0615 Suninatas 18번 (0) 2020.06.13 0615 RACTF 2020: Dimensionless Loading (0) 2020.06.13 0615 [DigitalForensic]with CTF #12-이 파일에서 플래그를 찾아라!100 (0) 2020.06.13 0615 [DigitalForensic]with CTF #20 - 저는 이 파일이 내 친구와...100 (0) 2020.06.12 0608 [CTF-D] DefCoN#21 #1 (0) 2020.06.08