-

3팀 이수현 Write-Ups(ctf-d_splitted)2021/Write-Ups 2022. 1. 11. 11:16

- 파일 다운로드 -> 압축 풀기 -> splitted.pcap 파일

- pcap 파일을 wireshark를 이용해서 확인 가능

*pcap 파일을 프로그램을 사용해서 생성된 데이터 파일로 네트워크의 패킷 데이터를 캡쳐한 것임. 주로 wireshark를 이용해 네트워크를 캡쳐하면 확장자 pcap 형태로 저장됨.

0. splitted.pcap 파일을 wireshak로 열기

- http && ip.src == 192.168.3.102 && http.request.method == GET 으로 필터링

-> 프로토콜이 http 형태인 패킷

-> 송신 ip 주소가 192.168.3.102인 패킷

-> http 요청 방식이 GET인 패킷 (method로는 POST, GET 2가지가 있음)

*GET과 POST의 차이점

- GET: 전송되는 파라미터가 URL 끝에 붙어 전송됨(보안X)

- POST: GET 방식에서 URL 끝에 붙던 파라미터가 http 메시지 body 부분에 담아서 전송됨(보안O)

1. NetworkMiner 도구 사용

- 네트워크 포렌식 분석 도구

- 패킷 캡쳐 기능을 제공하며 사용하는 운영체제, 세션, 호스트 이름, 열려있는 포트 정보 등을 탐지할 수 있음

- 실시간으로 탐지할 수 있을 뿐만 아니라 pcap 파일을 읽어들이는 것도 가능

- 문제에서 얻었던 splitted.pcap 파일을 읽어들임

- 파일 9개가 있음을 확인

- 마지막 flag[8].zip 파일의 size가 다른 파일들에 비해 크기가 큼

-> 해당 파일만 추출

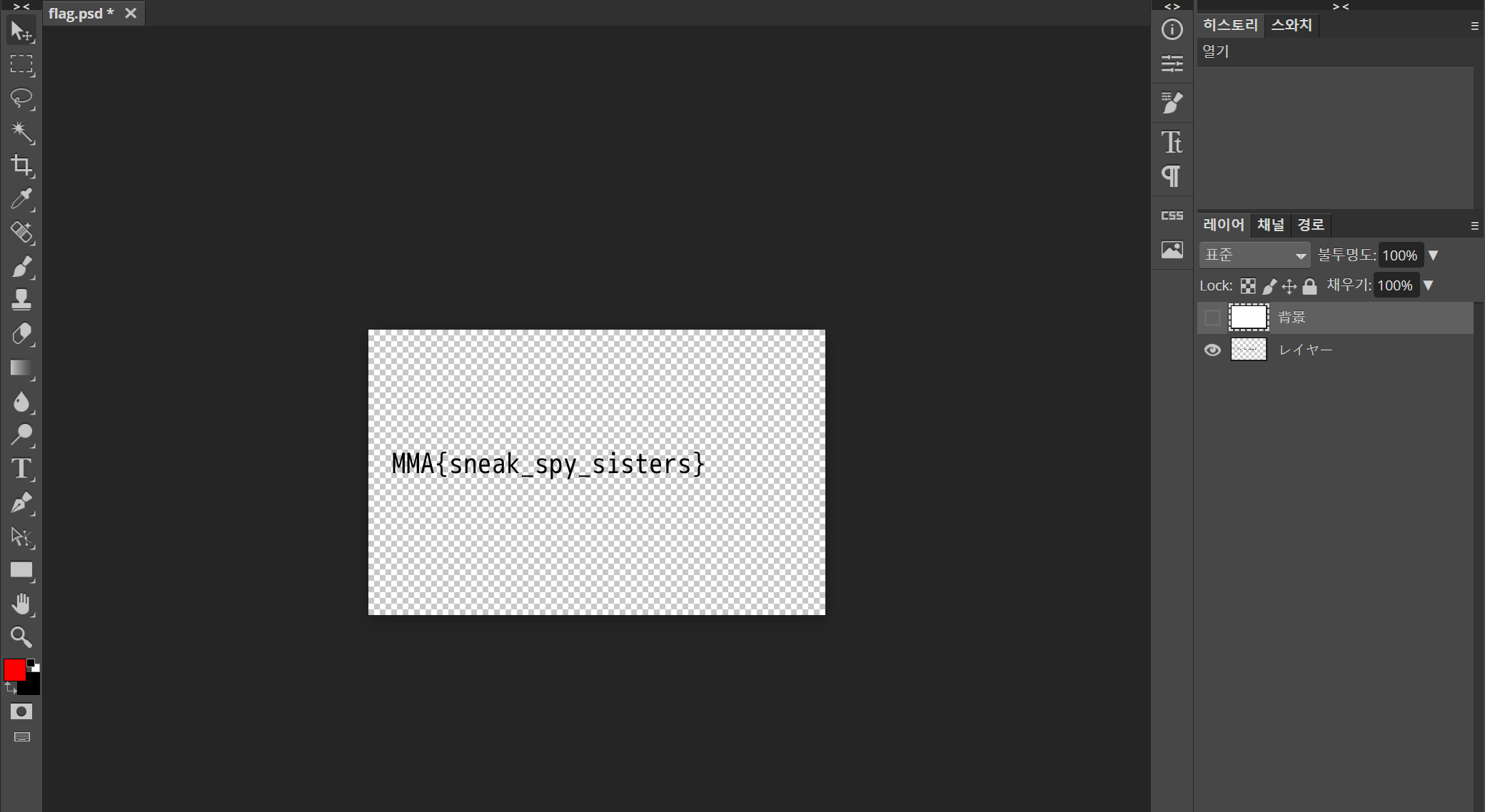

2. flag[8].zip 파일 압축 풀기 -> flag.psd 파일을 얻음

- 확장자가 psd인 파일의 경우 포토샵 작업 파일로 전용 뷰어가 있어야 열람, 수정이 가능

- 온라인 포토샵 뷰어 사용

3. photopea 사용

- 위에 덮여 있던 흰색 바탕을 보지 않게 설정 -> 플래그 획득

'2021 > Write-Ups' 카테고리의 다른 글

4팀_임예은 Write-Ups(HackCTF 나는 해귀다) (0) 2022.01.11 3팀 이수현 Write-Ups(ctf-d_Three Thieves Threw Trumpets Through Trees) (0) 2022.01.11 1팀 남채림 Write_Ups(webhacking_15,webhacking_6) (0) 2022.01.10 3팀_김기연 write-ups (HackCTF_잔상) (0) 2022.01.06 2팀_장지은_Write_Ups (HackCTF_나는 해귀다) (0) 2022.01.05