-

1팀 박지혜 Write-Ups (Suninatas_28)2021/Write-Ups 2021. 11. 17. 00:16

Suninatas Q.28

http://suninatas.com/challenge/web28/web28.asp

password를 알아내는 문제인 것 같다. 하단에 down 표시가 있는 곳을 통해 알집파일을 다운받는다.

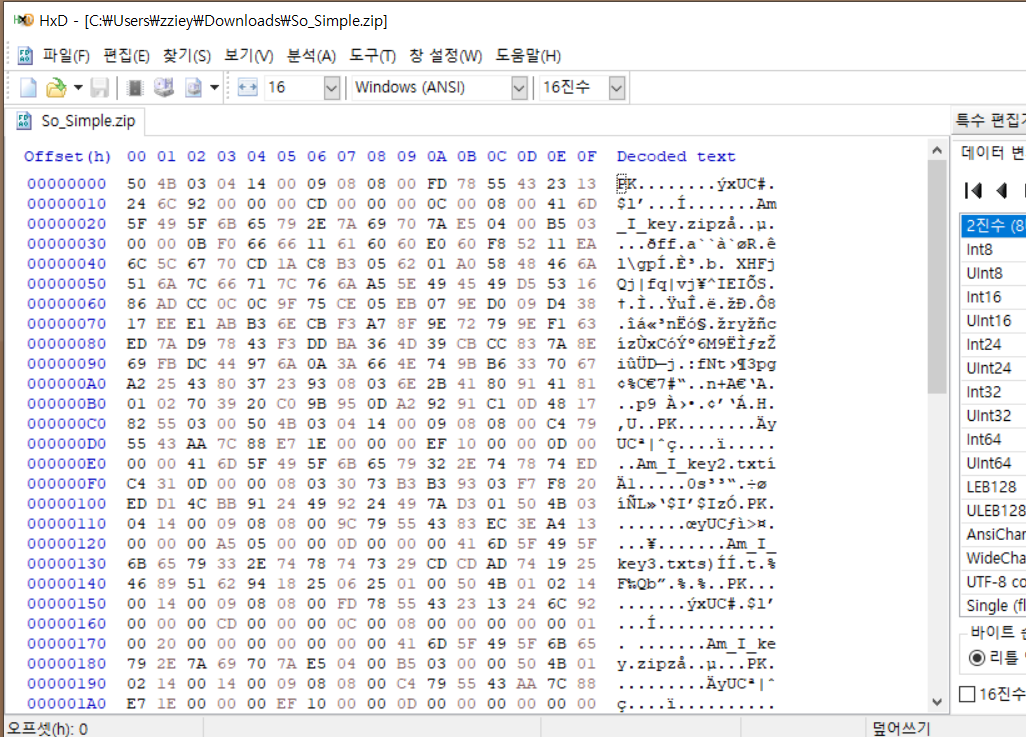

파일의 압축을 해제하기 위한 암호를 입력하라는 창이 뜬다. 암호를 해제하기 위한 단서가 필요하기 때문에 압축파일을 분석할 수 있는 HxD 프로그램을 설치해 압축파일을 연다.

해당 부분에 드래그 해놓은 09 08 부분이 암호화 여부를 나타내는 flag 필드이다.

출처 : https://blog.naver.com/koromoon/220612641115

암호화를 풀어야하므로 hex 값의 09 08 부분을 모두 00 00으로 수정한 후 저장한다.

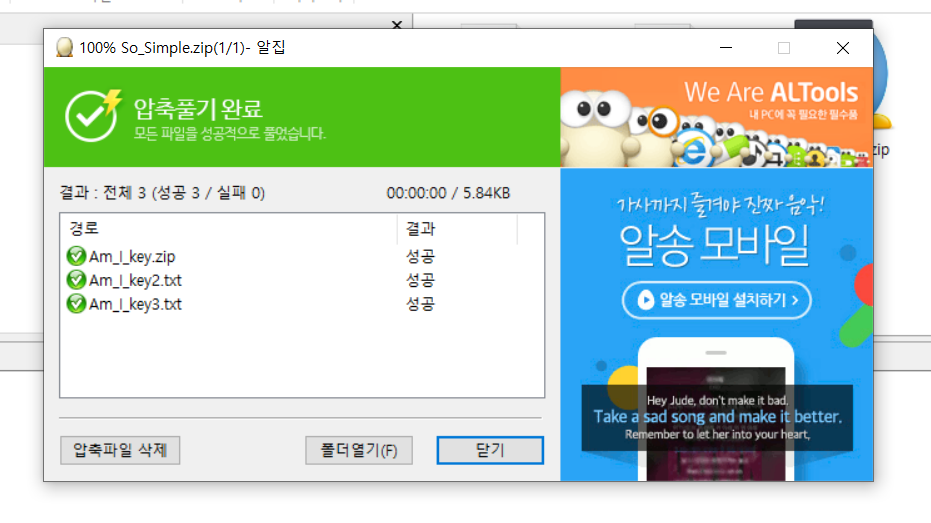

암호 없이 압축파일이 압축해제되는 것을 확인할 수 있다.

압축파일 안에 있던 두 txt 파일은 기존 빈 메모장에서 Dummy 글자가 가득한 파일로 변경되었다.

기존 압축파일 안에 있던 또 다른 압축파일을 해제해 There_is_key.txt 문서를 확인한다.

비밀번호가 dGE1dHlfSDR6M2xudXRfY29mZmVl인 것을 알 수 있지만, 배열로 보아 온전한 정답은 아닐 것 같아 Base64 사이트를 통해 다시 한 번 복호화를 진행한다.

복호화를 진행하면 해당 글자가 ta5ty_H4z3lnut_coffee로 변경되었음을 확인할 수 있다.

문제가 해결되었다.

'2021 > Write-Ups' 카테고리의 다른 글

2팀_장지은_Write_Ups (HackCTF_So_easy?) (0) 2021.11.17 1팀 박지혜 Write-Ups (Suninatas_31) (0) 2021.11.17 3팀_이은경 write-ups (ctf-d_이 파일에서 플래그를 찾아라!) (0) 2021.11.17 2팀_장지은_Write_Ups (HackCTF_Question?) (0) 2021.11.16 4팀_박윤진 write-ups (ctf-d_호레이쇼가 플래그를 보며...) (0) 2021.11.16