-

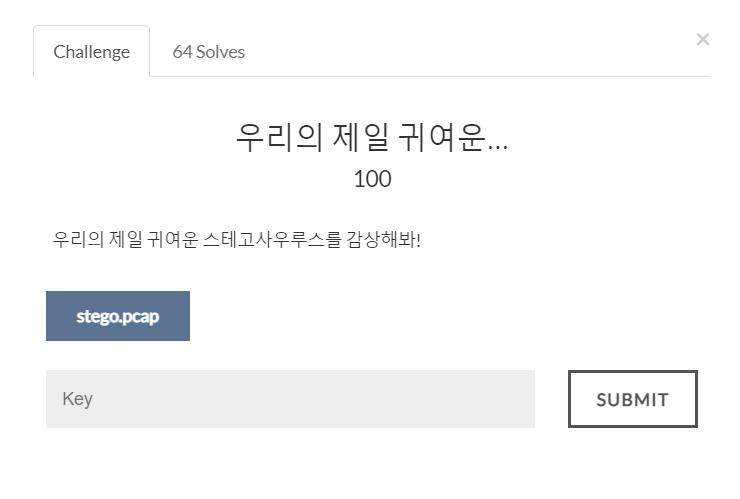

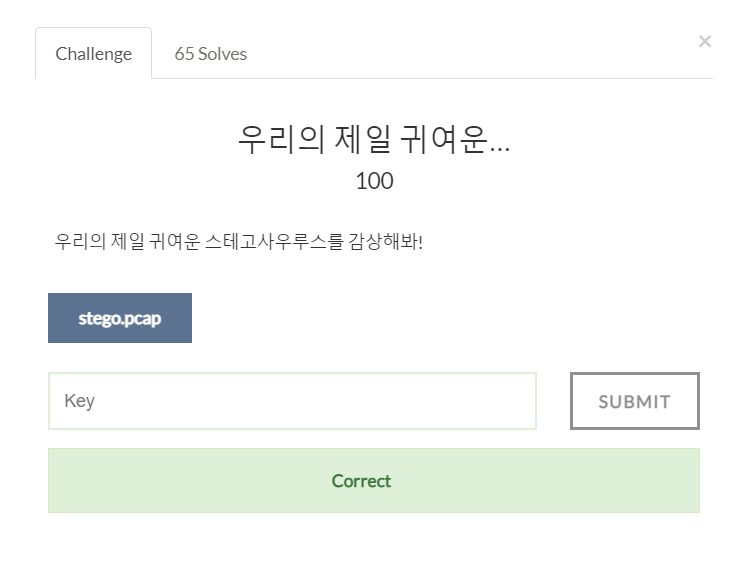

4팀_김세연 write-ups (ctf-d_우리의 제일 귀여운...)2021/Write-Ups 2021. 11. 9. 21:05

4팀 김세연

확장자가 pcap인 것으로 보아 네트워크 포렌식 문제이다.

파일을 다운 받고, wire shark로 열어보자.

패킷들이 되게 티키타카가 잘 되는 것 같아 보이고, TCP와 HTTP 프로토콜이 보인다.

그리고 마지막쯤으로 내려보면

이 이미지가 결정적인 단서일 것 같다.

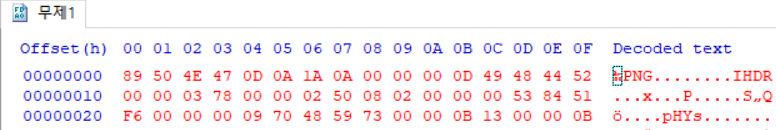

Hex Stream으로 복사해서 HxD에 붙여넣는다.

png 시그니처 앞 부분은 날려주고 저장해주었다.

그러면

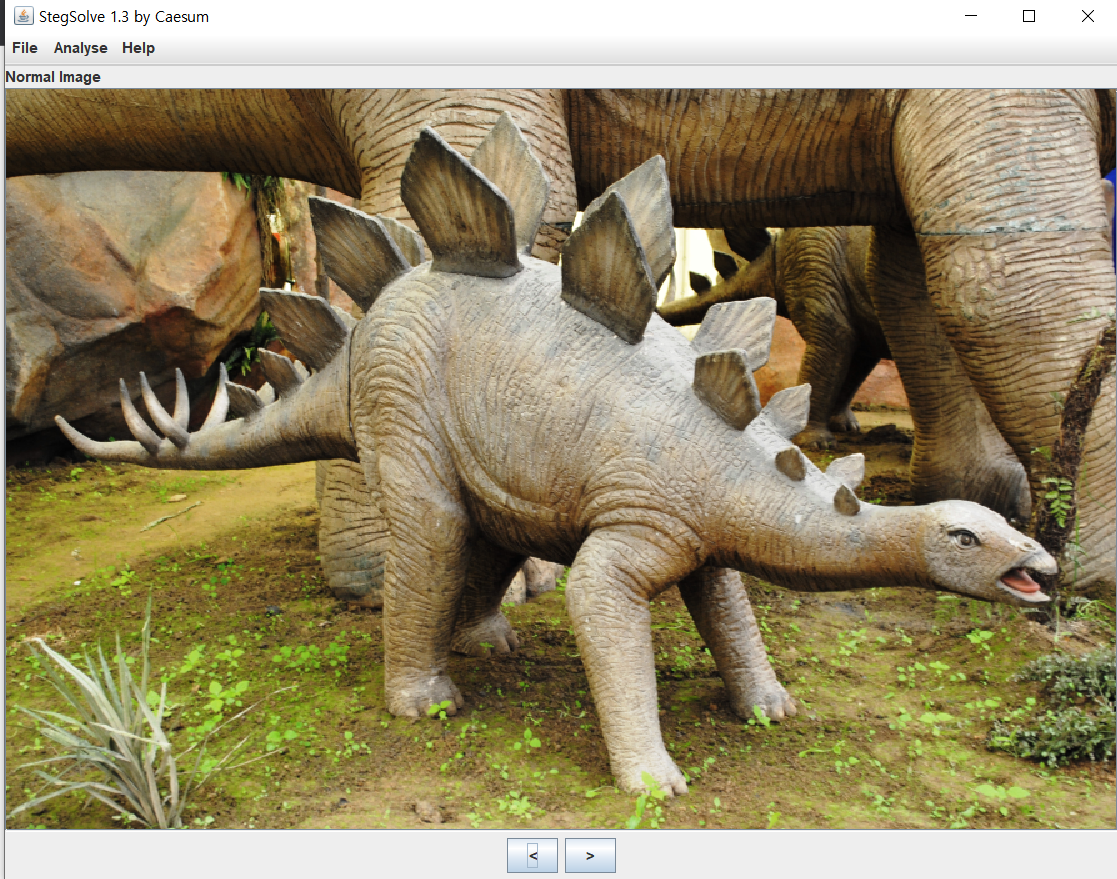

스테고사우루스를 볼 수 있다.

스테가노그래피 문제인 것 같다.

왜냐면 스테고사우루스도 스테가노그래피랑 이름이 비슷하니까??

1) 사이트

별 다른 소득이 없다.

2) stegsolve.jar

이것도 마찬가지..

LSB 스테가노그래피는 아닌거 같은게, hex 값 사이 반복되는 이상한 부분이나 그런 곳이 없었기 때문이다 ...

다시 wire shark로 돌아가서 보니까

Urgent Pointer 부분이 패킷마다 바뀌는 것을 알 수 있었다.

Urgent Pointer는 TCP 헤더 구성요소 중 하나로, 긴급히 처리해야 할 필요가 있는 데이터의 마지막 바이트의 위치를 나타낸다.

그래서 항상 긴급히 처리해야 할 필요가 있는 데이터가 있는 것은 아니니까, 매번 숫자가 달라지는 것이다.

이 숫자들을 하나하나 나열하기는 쉽지 않다.

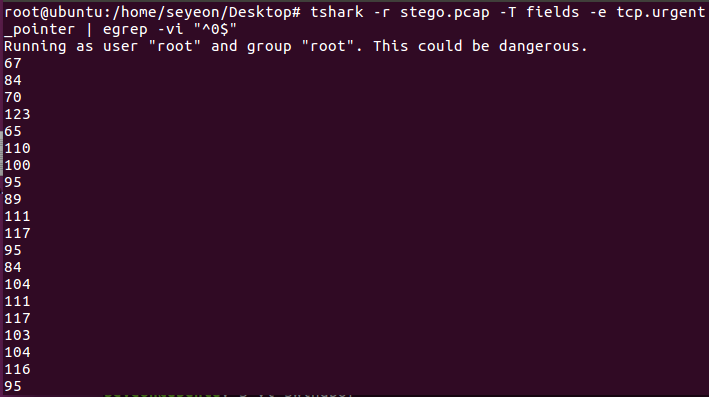

Tshark는 wireshark와 같은 패킷 분석 프로그램이지만 CLI버전이다.

Tshark를 이용해서 Urgent Pointer 값을 가져올 수 있다.

설치 : sudo apt-get install Tshark

-> 유저를 root로 바꿔 설치해야하는 듯하다

그리고 문제파일을 지정해주고 0이 아닌 urgent_pointer만 출력해주었다.

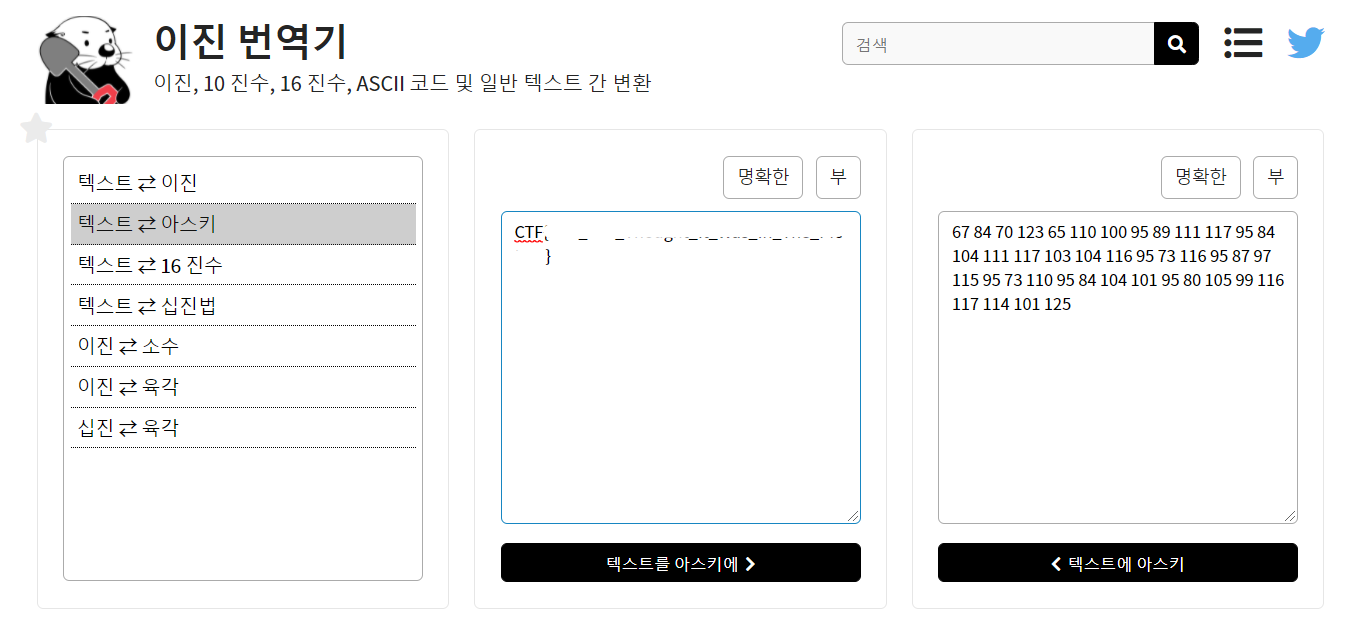

이거를 이제 디코딩 해야할 것 같은데

https://ko.rakko.tools/tools/74/

이진 번역기 / 변환기 : 이진, 십진, 헥사, 아스키 코드 및 일반 텍스트 | RAKKOTOOLS🔧

이진수, 10 진수, 16 진수, ASCII 숫자 및 텍스트 간 변환

ko.rakko.tools

여기에 이것 저것 넣어본 결과

아스키코드였다는 것을 알 수 있다.

성공~

참고)

tshark

'2021 > Write-Ups' 카테고리의 다른 글

2팀_장지은_Write_Ups (Suninatas_1) (0) 2021.11.09 2팀_최민주_Write-Ups (Suninatas_15) (0) 2021.11.09 3팀 이수현 Write-Ups(ctf-d_저희는 이 문서를 찾았습니다) (0) 2021.11.09 4팀 박윤진 write-ups (ctf-d_아나그램(Anagram)할 사람?) (0) 2021.11.09 4팀 임예은 Write-Ups(Suninatas_02) (0) 2021.11.09