-

[DigitalForensic_with CTF] 나는 힉스 입자가 발견되지 않을 것이라고…2022/Write-Ups 2022. 8. 30. 23:22

4팀 김소희

문제를 클릭하면 아래와같은 화면이 나온다.

파일을 다운받은 후 확인하면 파일 확장자가 없다.

그래서 웹 브라우저에서 Linux를 실행할 수 있는 아래 사이트에서

https://bellard.org/jslinux/vm.html?url=alpine-x86.cfg&mem=192

리눅스 file 명령어를 사용하여 어떤 파일인지 확인하였다.

xz로 압축된 파일인 것을 확인했기 때문에

mv 명령어로 파일이름을 particles_2b.xz(파일이름이 길어서 줄임)로 바꾸었다.

그리고 unxz 명령어로 압축을 풀어주었다.

ls 명령어로 압축 푼 파일을 확인하였더니 이번에도 파일 확장자가 없다.

그래서 다시 file 명령어를 사용하여 어떤 파일인지 확인하였다.

tar로 압축된 파일인 것을 확인해서 tar 명령어로 압축을 풀었다.

그랬더니 particles.pcap 파일이 나왔다.

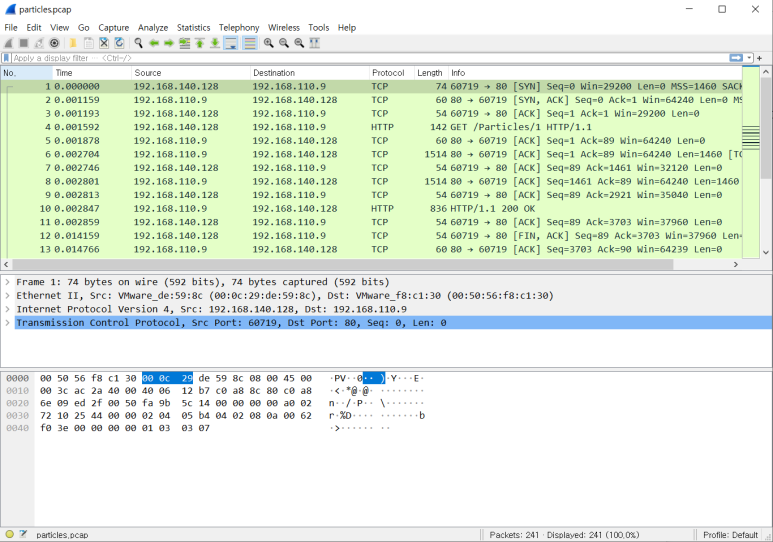

와이어샤크로 열면 아래와 같은 화면이 보인다.

TCP로 통신이 이루어졌다는 것을 확인 할 수 있다.

그래서 TCP Stream으로 열어서 내용을 확인하였다.

Particles 파일이 어디론가 전송된 흔적을 발견할 수 있고,

파일의 정보 중에 Hash값이 존재한다는 것도 알 수 있다.

[Analyze] - [Follow] - [TCP Stream]

그래서 더 많은 전송 흔적을 확인하기 위해

패킷의 Hash값을 이용하여 리눅스 Strings 명령어로 SHA-1 문자열을 필터링 해보았다.

그랬더니 아래와 같이 6개의 Hash값이 나왔다.

SHA-1: 9be3800b49e84e0c014852977557f21bcde2a775

SHA-1: e227c6d298358d53374decb9feaacb463717e2d9

SHA-1: 2d27f6e5bafdf23c7a964a325ebf3a5ee9ca4b18

SHA-1: 8f1fa762c3bf865d0298e7a8fd3640c606962122

SHA-1: 7e05370d87196157bc35f920d7fcf27668f8e8af

SHA-1: e8c7d65370947b40418af55bdc0f65e06b7b0c59

구글링을 해보았더니 6개 중에서

마지막 e8c7d65370947b40418af55bdc0f65e06b7b0c59을 검색해보니

악성코드를 분석해주는 사이트 Hybrid Analysis에서 파일을 분석한 결과를 확인 할 수 있었다.

https://www.hybrid-analysis.com/sample/688a3ac91914609e387111e6382911ecd0aefe9f4f31bed85438b65af390cf6f?environmentId=1

내리다가 Screenshots에서 파일을 실행한 결과 화면을 확인할 수 있었다.

그 중 첫 번째 화면에서 플래그를 찾을 수 있었다.

Flag : ASIS{c295c4f709efc00a54e77a027e36860c}

+) 문제에는 안나와있지만 KEY Format이 ASIS{Hash값} 이다.

'2022 > Write-Ups' 카테고리의 다른 글

[DigitalForensic_with CTF] 우리는 의심스러운 네트워크 … (0) 2022.08.30 [ctf-d] 조수의 차이만큼 하얗습니다! :D (0) 2022.08.30 [ctf-d] Find Key(Image) (0) 2022.08.30 [CTF-d] 내 친구는 이것이 특별한 것이라며 CTF 전에 사진을 보냈다. 이 문제의 KEY format은 flag{(key)}가 아니다. (0) 2022.08.30 [CTF-d] Three Thieves Threw Trumpets Through Trees (0) 2022.08.30