-

[ctf-d] GrrCON 2015 #12022/Write-Ups 2022. 8. 24. 00:36

6팀 박지혜

Q. ctf-d : GrrCON 2015 #1

http://ctf-d.com/challenges#GrrCON%202015%20#1

메모리 파일 관련 문제다. 우선 해당 파일을 다운받았다.

생각보다 용량이 큰 파일이다. 파일 다운이 완료되었으면, Volatility 프로그램을 이용해 파일을 분석하도록 하자.

1. -f Target1-1dd8701f.vmss imageinfo 명령어를 이용해 해당 메모리 파일의 프로파일 정보를 알아야 한다.

명령어를 통해 해당 메모리가 Win7 버전을 이용했음을 확인할 수 있다. 여기에서 Win7SP0x86 을 프로파일로 사용할 것이다.

2. pslist 플러그인을 이용해 현재 작동중인 프로세스를 확인한다.

(-f Target1-1dd8701f.vmss --profile=Win7SP0x86 pslist)

* pslist

- 시스템의 프로세스를 출력하지만, 숨겨졌거나 연결이 끊긴 프로세스는 따로 출력되지 않음

- 오프셋, 프로세스 이름, PID, PIDD, 스레드, 핸들, 프로세스 시작 - 종료 시간 출력

이제 이 프로세스들을 확인해봐야 한다. 문제에서 직원들은 메일을 클릭했다고 나와있다.

프로세스 중에서 OUTLOOK.EXE 파일이 있는데, Outlook은 Microsoft Office Outlook의 약자로 마이크로소프트의 무료 개인 전자 메일이다. 이 OUTLOOK.EXE 파일에 대해 dump를 뽑아낼 것이다.

3. memdump 플러그인으로 OUTLOOK.EXE 프로세스 뽑아내기

(-f Target1-1dd8701f.vmss --profile=Win7SP0x86 memdump -p 3196 -D ./)

- OUTLOOK.EXE의 PID인 3196을 이용해 dump를 뽑아내야 한다.

- D ./ : 현재 디렉토리에 저장

4. 덤프를 txt 파일로 변환

- String.exe 를 이용해 3196.dump -> dump.txt로 변환한다.

5. 뽑아낸 파일에서 메일 주소 찾기

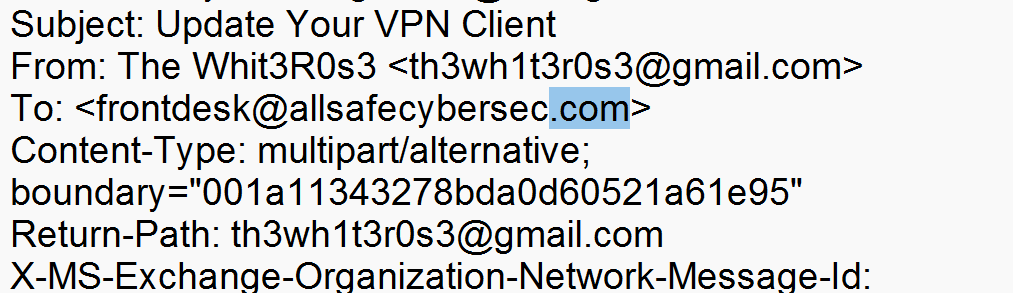

프런트 데스크 사용자의 메일주소로 이메일을 보낸 전자 메일 주소를 찾아야 한다. txt 파일에서 찾아보자.

메일주소를 찾으라고 해서 .com을 이용해 찾았다.

프런트 데스크의 사용자에게 보낸 메일 주소를 찾았다!

정답을 입력하면,

문제 해결 성공!

'2022 > Write-Ups' 카테고리의 다른 글

[ctf-d] 우리는 바탕화면 캡처 본을 얻었다. (0) 2022.08.24 [ctf-d] GrrCON 2015 #2 (0) 2022.08.24 [ctf-d] 사진 속에서 빨간색이... (0) 2022.08.23 [ctf-d] 이 파일에서 플래그를 찾아라! (0) 2022.08.23 [ctf-d] 답을 찾기 위해 돋보기를 써라! (0) 2022.08.23