-

[ctf-d] GrrCon 2015 #32022/Write-Ups 2022. 8. 16. 23:13

4팀 김기연

이전 문제 풀이 (#1, #2)

https://ukkiyeon.tistory.com/185

[ctf-d] GrrCon 2015 #1 #2

Volatility 명령어 정리 imageinfo 메모리의 운영체제를 식별 pslist 시간 순서대로 출력 psscan 숨김 프로세스를 볼 수 있음 pstree PID, PPID 기반으로 구조화해서 보여줌 psxview pslist, psscan을 한 눈에 볼..

ukkiyeon.tistory.com

iexplore.exe에서 AnyConnectInstaller.exe를 다운받은 것으로 보인다고 했으니까,

iexplore.exe를 추가 분석해보자. (procdump)

pstree.log를 확인해보면, iexplore.exe의 PID는 2996

procdump

: 프로세스의 exe 실행 파일을 추출해주는 명령어 (실제로 실행되었던 exe를 추출)

이후 바로 악성코드 차단 경고가 떴다.

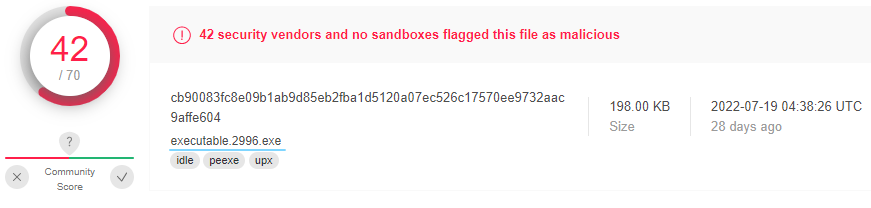

virustotal에서 확인한 결과, 악성으로 판별됨.

이건가 싶었는데 .. 아니었다.

그래도 일단 추출된 악성 실행 파일을 strings해봄.

의심스러운 부분은 있지만, 아직은 딱히 모르겠다.

AllSafeCyberSec 사용자들을 피싱하는 데에 사용된 악성코드의 이름 ..

이전에 확인했던 것처럼, 피싱 메일에 첨부된 악성 파일의 이름은 AnyConnectInstaller.exe였는데, 찾아보니 악성코드 이름이 따로 있는 것 같았다.

1) filescan.log에서 AnyConnectInstaller.exe의 오프셋 확인

2) dumpfiles로 해당 프로세스의 메모리 덤프 추출

3) 두 파일 모두 Virustotal에서 확인해보자.

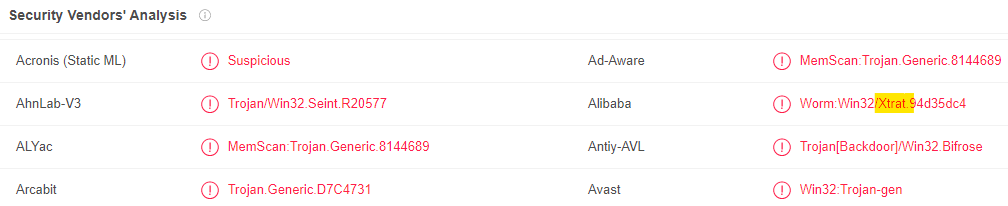

악성코드 공식 명칭을 알아야 하니까, 벤더 분석 결과 중에 의심스러운 단어들을 검색해보았고,

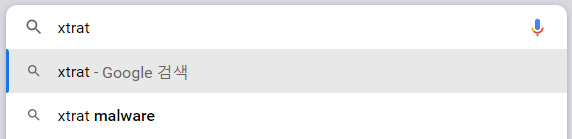

xtrat을 입력만 해도 malware가 자동으로 검색되었다.

https://www.ahnlab.com/kr/site/securityinfo/asec/asecCodeView.do?virusSeq=35539&tabGubun=1

AhnLab | 악성코드 정보

ASEC이 분석한 악성코드, 유해가능 프로그램, 모바일 악성코드 정보를 찾아보실 수 있습니다.

www.ahnlab.com

특징은 그렇다고 한다.

풀네임은 Xtreme RAT이다. 근데 플래그 입력할 때는 띄어쓰기를 하면 안된다 ㅎ.ㅎ

해결 !

'2022 > Write-Ups' 카테고리의 다른 글

[CTF-d] 윈도우 작업 관리자에서 우클릭... (0) 2022.08.16 [ctf-d] DOS 모드에서는... (0) 2022.08.16 [ctf-d] broken (0) 2022.08.16 데이터센터 중 하나가 정보의… (0) 2022.08.16 [CTF-d] 오른쪽 위의 표지판을 읽을 수... (0) 2022.08.16